米IBMは2月22日、「X-Force Threat Intelligence Index」(X-Force 脅威インテリジェント・インデックス)を発表した。同レポートは、IBMが2022年に全世界で収集したデータを掲載し、世界の脅威の状況を明らかにするとともに、セキュリティコミュニティに対して、それぞれの組織に最も関連する脅威について情報を提供している。

それによると2021 年から 2022 年にランサムウェア関連のインシデント数はわずかに減少した(4ポイント減)。その一方、防御側がランサムウェアを検出・防止する成功率は高まっている。ただし攻撃者の手法は進化しており、ランサムウェア攻撃を完了するまでの平均時間は、2カ月から4日未満へ短縮されたと報告されている。

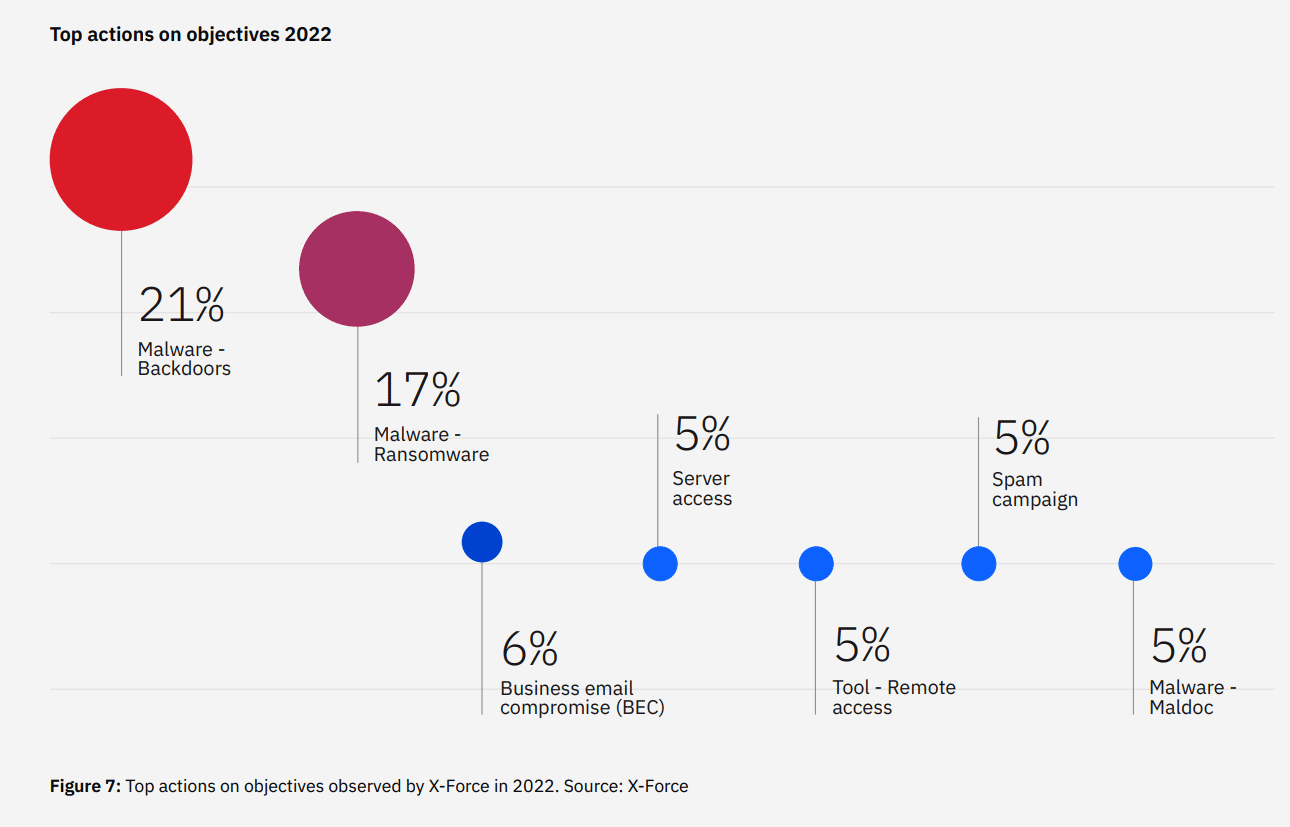

同レポートによると昨年は攻撃手法として、システムへのリモートアクセスを可能にするバックドアの設置がトップに挙げられている。バックドア導入事例の約67%はランサムウェアに関連しており、ランサムウェアが導入される前に防御側がバックドアを検知することに成功した。

IBM Security X-Forceの責任者であるチャールズ・ヘンダーソンは、「検知と対応が進んだことにより、防御側は攻撃の早い段階で敵対者を妨害でき、短期的にはランサムウェアの進行を抑制できている」と述べつつ、「しかし今日のバックドア問題が、明日のランサムウェアの危機となるのは時間の問題である。攻撃者は常に検知を逃れるための新しい方法を発見しており、優れた防御策だけではもはや十分ではない。攻撃者との終わりなき戦いから脱却するために、企業はプロアクティブな脅威主導型のセキュリティ戦略を推進する必要がある」と指摘している。

IBM Security X-Force Threat Intelligence Indexは、ネットワークやエンドポイントデバイス、インシデント対応業務、その他のソースから得られる数十億のデータポイントから、新規および既存のトレンドと攻撃パターンを追跡している。2023年版の主な調査結果は以下のとおり。

◎サイバー攻撃による身代金の要求

脅威者の常套手段である。2022年のサイバー攻撃で最も顕著なのは恐喝(サイバー攻撃による金銭要求)であり、主にランサムウェアやビジネスメールの侵害攻撃によって行われた。最も狙われた地域はヨーロッパであり、検知された恐喝事例の44%を占め、脅威者は地政学的緊張を利用している。

◎サイバー犯罪者が電子メールの会話を悪用

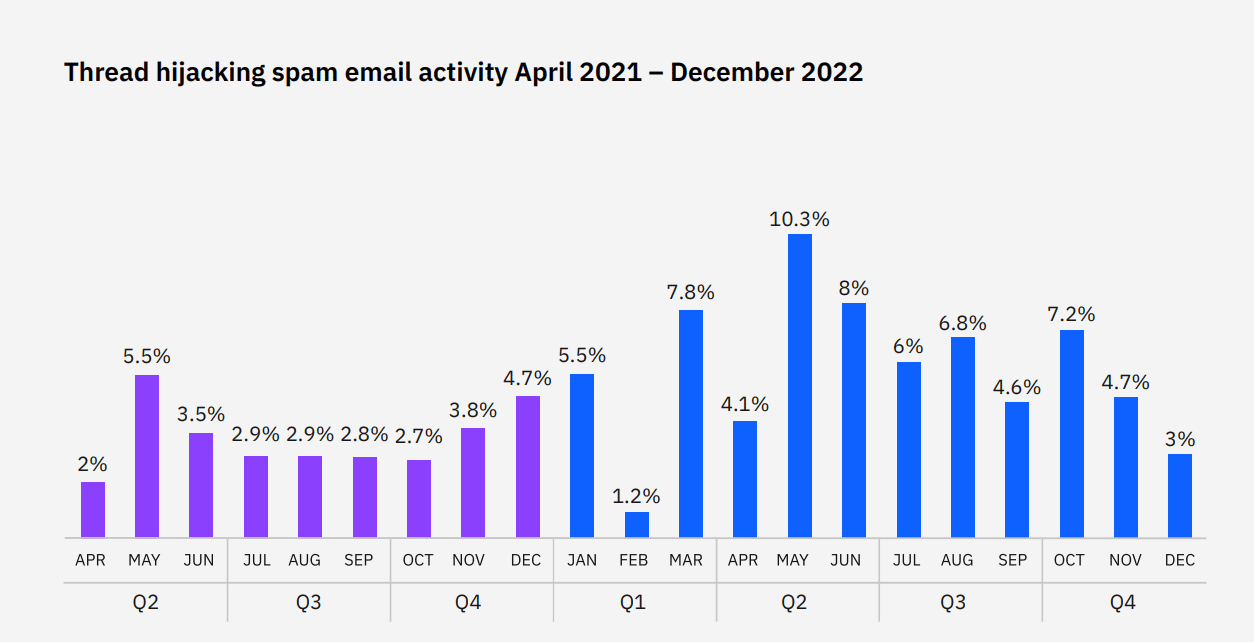

スレッドハイジャックは2022年に大幅に増加し、攻撃者は侵害された電子メールアカウントを使用し、元の参加者を装って会話に返信している。X-Forceでは、2021年のデータと比較して、毎月の試行回数が100%増加していることを確認している。

◎既存の攻撃が今も進行中

脆弱性に対する既知の攻撃の割合は、2018年から2022年で10ポイント減少したが、これは2022年に脆弱性の数が再び過去最高を記録したことが原因である。この調査結果は、既存の攻撃手法によってWannaCryやConfickerなどの古いマルウェア感染が存在し続け、拡散したことを示している。

◎攻撃対象への圧力を強める手法

サイバー犯罪者は、最も脆弱な業界、企業、地域をターゲットに、被害者に金銭を支払わせるための強い心理的圧力をかける。2022年に最もターゲットとなった業界は製造業であり、これは2年連続である。製造業はシステム停止に関する許容度が極めて低いことから、攻撃の対象となりやすい。

ランサムウェアはよく知られた恐喝方法だが、脅威者は常に被害者を恐喝する新しい方法を探っている。最新の手口としては、盗んだデータにより顧客やビジネスパートナーなど幅広い関係企業を巻き込む手法が挙げられる。顧客やビジネスパートナーを巻き込むことで、攻撃対象者への圧力を強めるわけだ。このため企業は、こうした関係者への攻撃が与える影響も考慮して、カスタマイズされたインシデント対応計画を策定することが重要となる。

◎スレッドハイジャックの増加

昨年、電子メールのスレッドハイジャックが急増し、2021年のデータと比較して倍増している。X-Forceの調べによると、攻撃者はこの手口でEmotet、Qakbot、IcedIDなど、ランサムウェア感染につながる悪意あるソフトウェアを配信している。

昨年のサイバー攻撃の主な原因はフィッシングであり、スレッドハイジャックが急増したことから、攻撃者が電子メールに対する信頼を悪用していることは明らかである。企業は、従業員が被害に遭うリスクを減らすために、スレッドハイジャックについて認識させる必要がある。

◎脆弱性対策が遅れている「研究開発」の現状

脆弱性に対する既知の攻撃手法の割合はここ数年で減少傾向にあり、2018年以降は10ポイント減少している。サイバー犯罪者はすでに7万8000以上の既知の攻撃手法を利用しており、パッチの適用されていない古い脆弱性を容易に悪用している。

5年経った今でも、WannaCryの感染につながる脆弱性は大きな脅威である。X-Forceは、2022年4月以降、MSSテレメトリーのデータでWannaCryランサムウェアのトラフィックが800%増加したと報告している。古い攻撃手法が引き続き使用されていることから、攻撃対象領域の理解を深め、リスクに応じたパッチの優先順位付けなど、組織が脆弱性管理プログラムを洗練・成熟させる必要性が浮き彫りになっている。

2023年版レポートからのその他の調査結果は、以下のとおり。

◎フィッシング詐欺師はクレジットカード情報をあきらめた

フィッシングでクレジットカード情報を狙うサイバー犯罪者の数は、1年間で52%減少した。これは攻撃者が名前、電子メール、自宅住所など個人を特定できる情報を優先していることを示しており、ダークウェブにて高値で売却したり、今後の活動のために利用している。

◎北米ではエネルギー業界への攻撃が集中

エネルギー業界は、昨年最も攻撃された業界の第4位である。これはグローバルな勢力が、激動する世界のエネルギー取引に影響を与え続けているためである。北米のエネルギー関連企業は、昨年検知されたエネルギー関連攻撃全体の46%を占め、2021年の水準から25%増加している。

◎アジアがターゲットリストの上位を占める

2022年にX-Forceが対応した全攻撃のうち、アジアが3分の1近くを占め、他のどの地域よりも多くのサイバー攻撃が発生した。昨年アジアで観測された事例のうち、製造業が約半数を占めている

2023 IBM Security X-Force Threat Intelligence Reportは、こちらからダウンロード可能。

[i Magazine・IS magazine]