JPCERT/CCは7月6日、ECサイトの脆弱性を突くクロスサイトスクリプティング(以下、XSS)攻撃が続いていることに注意を促すとともに、インシデントの詳細を公開した。

XSSとは、Webサイトで稼働中のアプリケーションの脆弱性を悪用する攻撃手法で、攻撃者がアプリケーションに不正なスクリプトを挿入し実行させることによって発生するものを指す。

JPCERT/CCによると、「4月28日に、Trend MicroからECサイトのXSS脆弱性を悪用した攻撃(Water Pamola)が報告されていますが、JPCERT/CCでも類似した攻撃を複数確認しています」という。

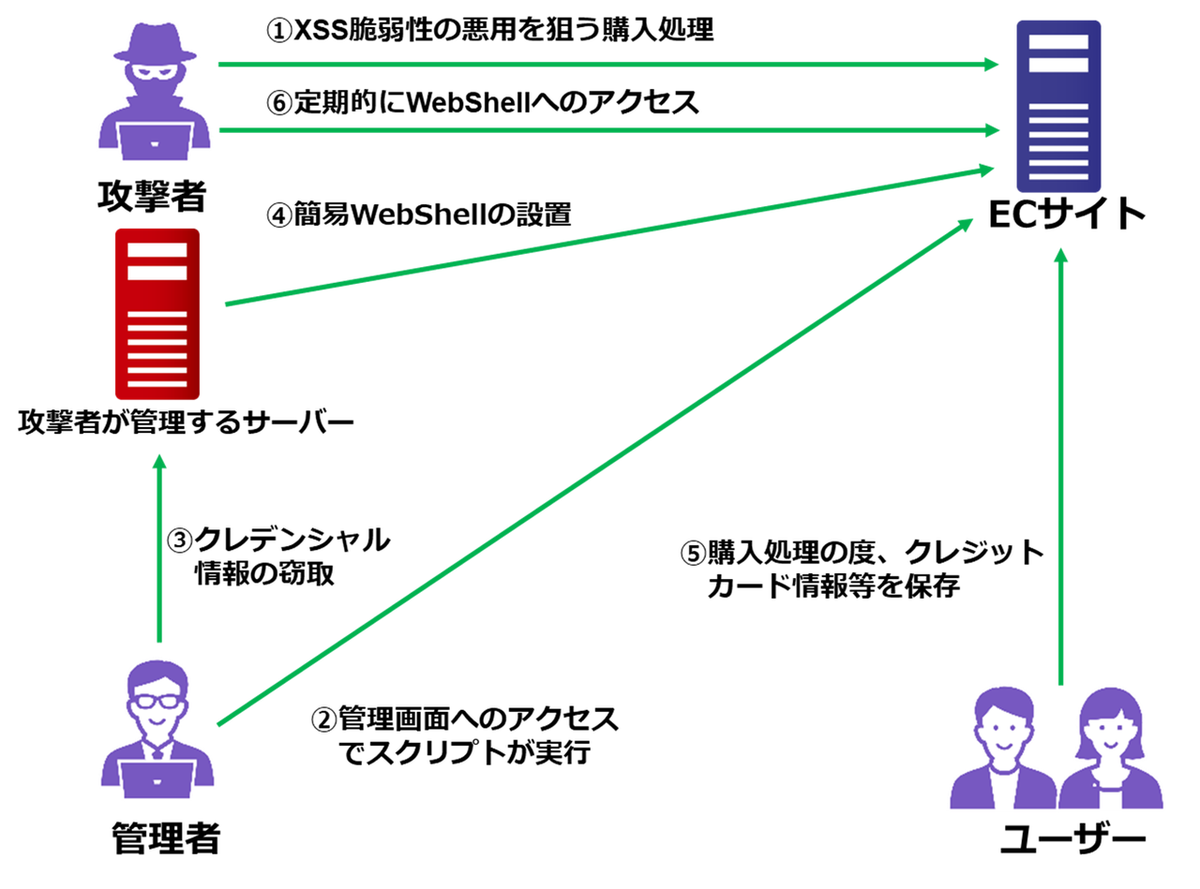

JPCERT/CCが確認したインシデントでは、以下のような展開で攻撃が行われ、被害が発生した。

❶ ECサイトの注文フォームに攻撃者が不正なスクリプトを含んだ文字列を入力し、購入処理を行う

❷ 管理者が管理画面にアクセスすると、スクリプトが実行される(ECサイトの購入処理部分にXSSの脆弱性が存在する場合)

❸ 攻撃者によりECサイトのクレデンシャル情報が窃取され、攻撃者が管理するサーバーへ送られる

❹ 攻撃者の管理サーバーからECサイトに対し、多機能なWebShellが埋め込まれる

❺ ECサイトでユーザーが購入処理を行い、クレジットカード情報などを保存

❻ 攻撃者がECサイト上のWebShellに定期的にアクセスし、クレジットカード情報などを窃取

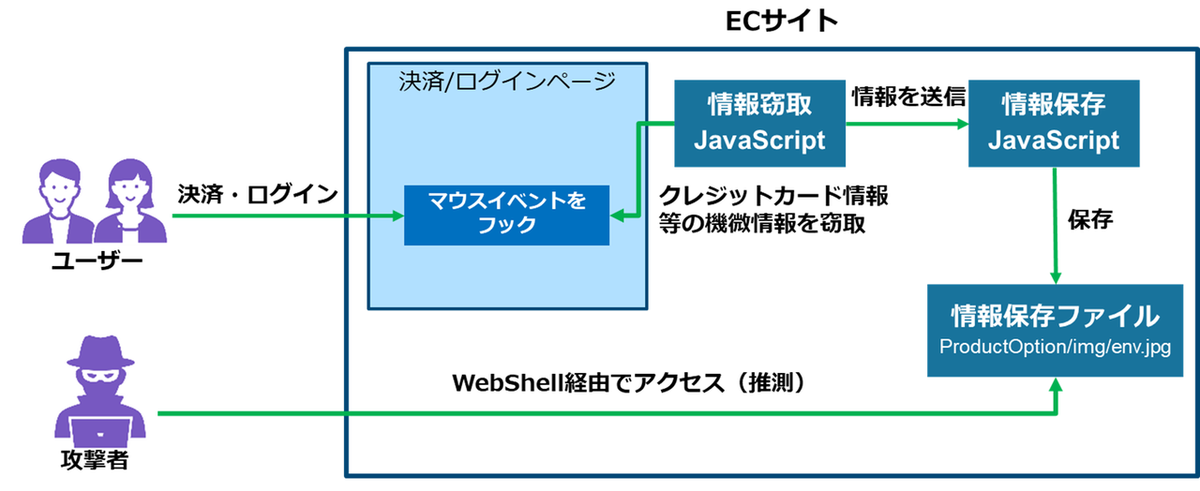

❻のクレジットカード情報などを窃取する仕掛けとしては、下図のような設定がECサイト上でなされていた。情報窃取用JavaScriptにより、ユーザーが購入処理を行う際のマウス/キーボードの操作イベントがフックされ、情報保存用JavaScriptを経由して、情報ファイルに保存される。それに対してWebShell経由でアクセスし情報を窃取する仕組みという。

JPCERT/CCが確認した上記のインシデントでは、次の攻撃用ファイルが仕込まれていた。また、一連の攻撃の過程で多様なデータベースに対応可能なデータベース操作ツール「Adminer」を設置し、データベースからも情報を窃取していたと推測している。

| 設置されたファイル | 内容 |

|---|---|

| WebShell | 多機能なWebShell(中国語をベースとしており、ツール名は不明) |

| データベース操作ツール | Adminer version 4.2.4 |

| 情報窃取JavaScript | ボタンをクリックした際にクレジットカード情報などを送信する ログインページや決済ページでロードされる |

| 情報保存JavaScript | 「情報窃取JavaScript」からの情報送信先 受信したデータを「情報保存ファイル」に保存する |

| 情報保存ファイル | クレジットカード番号、有効年月、セキュリティコード、メールアドレス、パスワードなどが保存されている |

| 簡素WebShell | アップロードされたPHPファイルを実行する |

・JPCERT/CCの記事「ECサイトのクロスサイトスクリプティング脆弱性を悪用した攻撃」

◎参考

・トレンドマイクロ(5月28日付け「不正注文」で国内オンラインショップサイトを侵害する攻撃キャンペーン「Water Pamola」

・徳丸浩のウェブセキュリティ講座(You Tube)「管理画面に対するXSS攻撃でクレジットカード情報を盗む手口」完全版

[i Magazine・IS magazine]