2020年に発生したコロナウィルスの感染拡大への対策として、テレワークを推奨する企業が急激に増えている。今後コロナウィルスが収束した後でも、テレワークが新たな日常になるだろう。

しかしテレワークの導入により社員の利便性が向上するなか、企業ネットワークのセキュリティ対策が問題視されている。企業側はテレワークのセキュリティ課題に対応しつつ、テレワークの推進を検討すべきと考えられる。

本稿では企業ネットワークでの社内リソースへの通信とインターネット向けの2つの通信パターンに対し、それぞれ代表的なセキュリティ課題と対策を紹介するとともに、昨今よく耳にする「SASE」(Secure Access Service Edge)というネットワークとセキュリティの統合モデルについて解説する。

働き方の変化に伴うネットワーク・セキュリティ課題

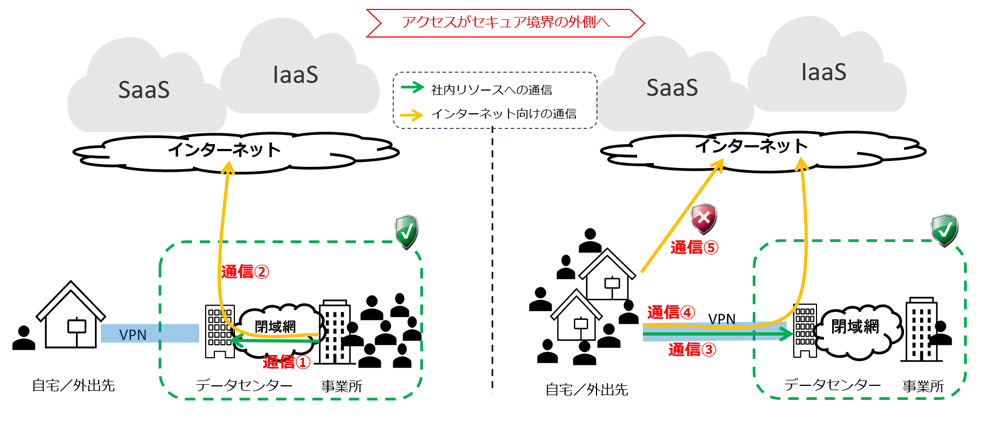

テレワークが普及する状況での企業ネットワーク形態の変化を図表1に示す。

従来は社員が出社し、事業所からデータセンター(図表1 通信①)もしくはデータセンター経由でインターネット側に通信する(図表1 通信②)ケースが多かった。

自宅や外出先からVPN経由で通信する場合もあるが、そうしたケースは全体から見ればそれほど多くなかったと考えられる。

しかし、現在はテレワークの普及により事業所以外で勤務する割合が非常に多くなり、本来、事業所内で閉じられていた社内環境へのアクセスは、VPN経由で通信するようになっている。

社内環境へのアクセス(図表1 通信③)に加え、インターネット通信もVPN経由(図表1 通信④)で通信すると、データセンター側に帯域不足が発生するため、すべての通信がデータセンター経由であるのは現実的ではないと考えられる。

そのため、インターネット通信は基本的にデータセンターを経由せず、直接インターネットに出る形(図表1 通信⑤)になっている。

またセキュリティ対策として、従来の企業ネットワークではファイアウォール(FW)やIDS/IPSなどのセキュリティ対策をデータセンター側で実施していた。

現在は、自宅や外出先から直接インターネットに出る通信はデータセンターを経由せず、データセンター側のセキュリティ対策では通信を制御できない状況となっている。

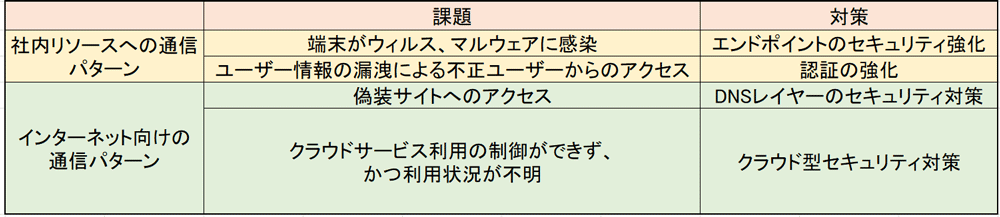

このような変化のなかでは、以下のセキュリティ課題が考えられる。

◎社内リソースへの通信パターン

・ウィルス、マルウェアに感染した端末ではないか

・アクセスするユーザーは正しいユーザーか

◎インターネット向けの通信パターン

・正しいサイトへアクセスしているか

・メールの添付ファイルの開封やリンククリックは大丈夫か

・クラウドサービスにアクセスする際、適切な権限を持っているか

こうした課題への対策はさまざまあるが、図表2に記した対策を以下に紹介する。

社内リソースへの通信パターン

エンドポイントのセキュリティ強化

昨今、テレワークユーザーを狙った標的型攻撃が増えており、PCなどのエンドポイントが標的にされている。

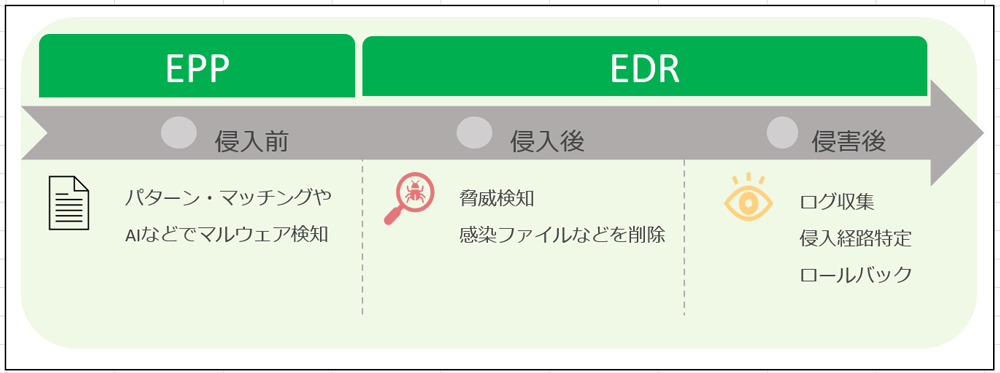

これらのエンドポイント・セキュリティ対策として、EPP(Endpoint Protection Platform)とEDR(Endpoint Detection and Response)が注目されている(図表3)。

EPP:マルウェアの感染を検知し、防御をサポートする仕組み

EDR:マルウェア感染後の検出、調査、対応、回復をサポートする仕組み

EPPとEDRはそれぞれ機能する段階が異なる。EPPは侵入前の防御手段として、パターン・マッチングやAIなどで脅威を検知して、防御を実施する。

これに対してEDRは侵入後に初めて機能し、脅威を特定して感染ファイルなどの削除を実施する。

また侵害後のログの収集や分析、侵入経路の特定、侵害前の正常な状態へのロールバックなどをサポートする仕組みである。

現在、エンドポイント・セキュリティのベンダーは、EPPとEDRの機能を組み合わせたソリューションを提供している。

EPPの防御機能を提供するだけでなく、EDRでのエンドポイント検知とログ分析などの機能も重要となり、今後は防御と検知技術が統合されると考えられる。

認証の強化

リモートアクセスには、不正アクセスによる情報漏洩のリスクがある。一般的なログイン認証ではIDとパスワードがいったん漏洩してしまうと、意図しない他のユーザーでも認証が可能である。

そのため、ネットワークへのアクセスが正規のユーザー本人であることを保証するには、認証方法の強化が必要であり、情報漏洩対策としては多要素認証が非常に有効な手段だと考えられる。

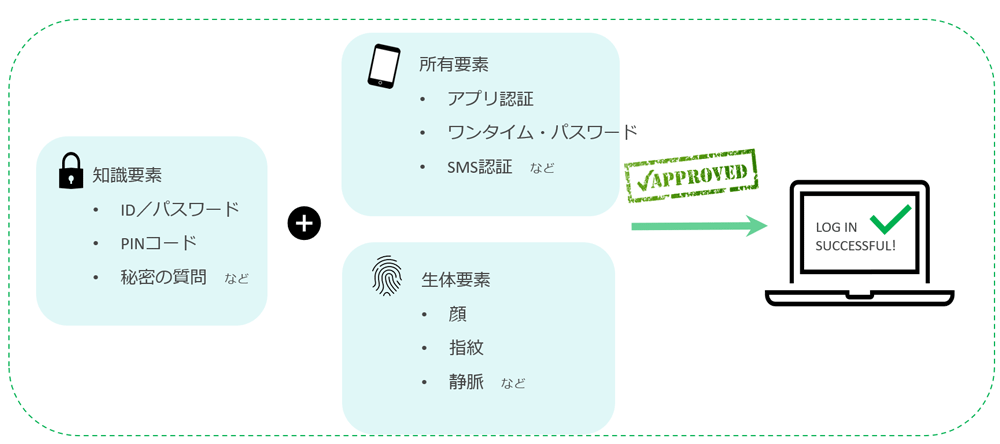

多要素認証とはパスワードなどの知識要素に加えて、所有要素や生体要素を組み合わせ、2つ以上の要素を使用して認証を行う方式である。

知識要素:IDとパスワードなど、ユーザーが設定した、ユーザーが知っている要素

所有要素:専用アプリでの認証といった物理的に所有している要素

生体要素:指紋や声紋、静脈などユーザーの身体的な特徴による要素

多要素認証を有効化するには、まず認証システムでユーザーのIDと物理デバイス、もしくはユーザーの生体情報との関連付けが必要となる。

ログインプロセス中に、パスワードのほかに登録済みの所有要素もしくは生体要素の入力も加えることで、認証プロセスを完成させるといった流れで、正しいユーザーからのログインを保証できるようになる(図表 4)。

インターネット向けの通信

DNSレイヤーのセキュリティ対策

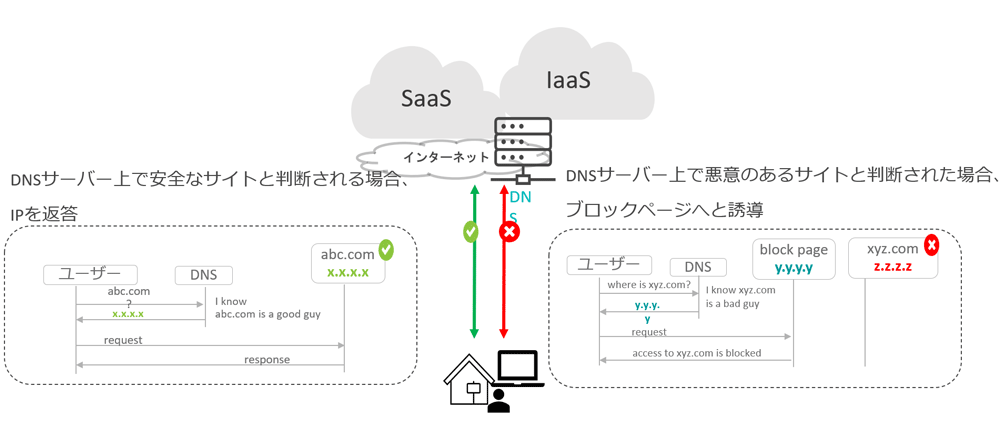

インターネットアクセスに必要となる名前解決(DNS)によって、セキュリティを提供できる。悪意のあるサイトへの問い合わせが来た場合、図表5のようにクラウド上のDNSサーバーがリクエストをブロックできる。

クラウドセキュリティ対策

前述のDNSレイヤーのセキュリティ対策は、通信確立前の段階で提供されるセキュリティ機能である。次に、実際のクラウド通信に対するセキュリティ対策について説明する。

テレワークの普及に当たってネットワークが分散され、従来のようにセキュリティ対策をデータセンターに集中することが困難になり、攻撃を受けるリスクが高まっている。

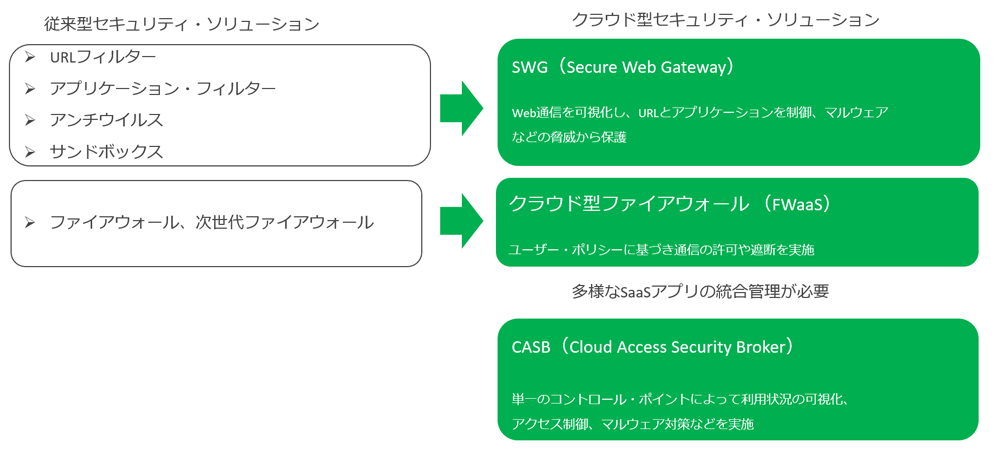

そのため、今までデータセンター側で実施していたセキュリティ対策をクラウド側で実現させる必要がある。

従来型セキュリティ・ソリューションとクラウド型セキュリティ・ソリューションの関係性を図表6にまとめた。

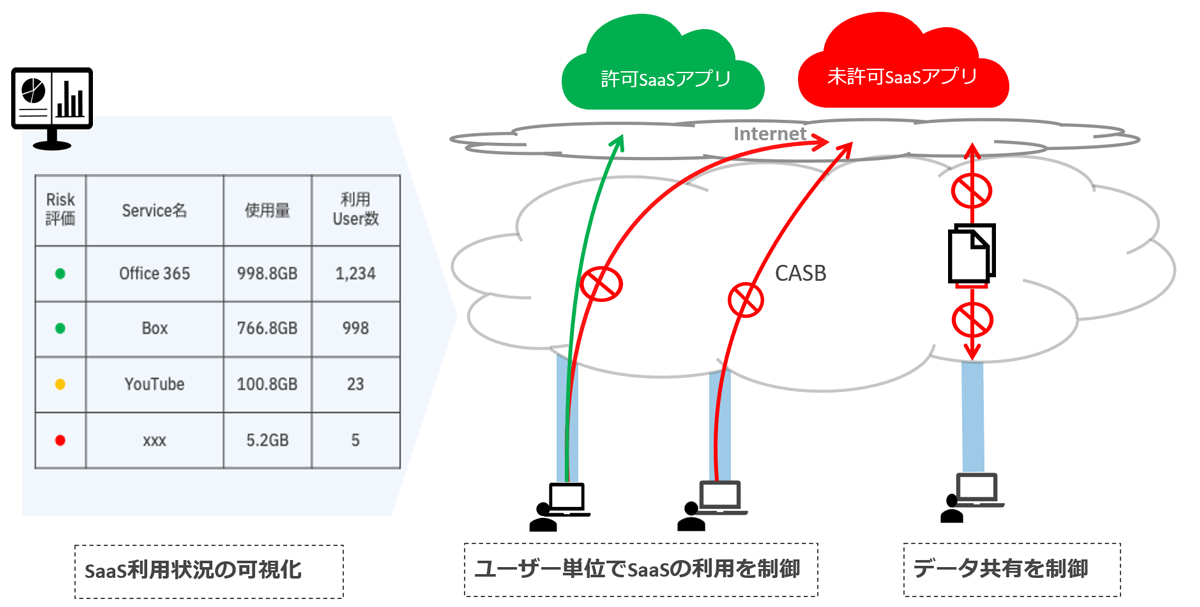

ちなみにクラウド特有の問題であるが、SaaSアプリの多様化のなかで、すべてのアプリを個別に管理するとセキュリティリスクが高まる。CASBを使用することで、環境全体で使用されているクラウド・アプリケーションを検出し、単一のコントロール・ポイントによって利用状況の可視化、アクセス制御、マルウェア対策などを実施できる。

このようにSWG(Secure Web Gateway)、クラウド型ファイアウォール、CASB(Cloud Access Security Broker)を使うメリットとして、従来のオンプレ・セキュリティ装置の処理負荷をクラウドにオフロードし、クラウド上のコンソールで一元管理できるため、セキュリティ装置1台1台を運用管理するためのワークロードを削減できることがある。

CASBの利用イメージを図表7に示す。

ネットワーク・セキュリティの統合モデル「SASE」

ここまでいくつかのセキュリティ・ソリューションを紹介したが、ソリューションが多数ある状況では、全体像が掴みにくくなる可能性がある。

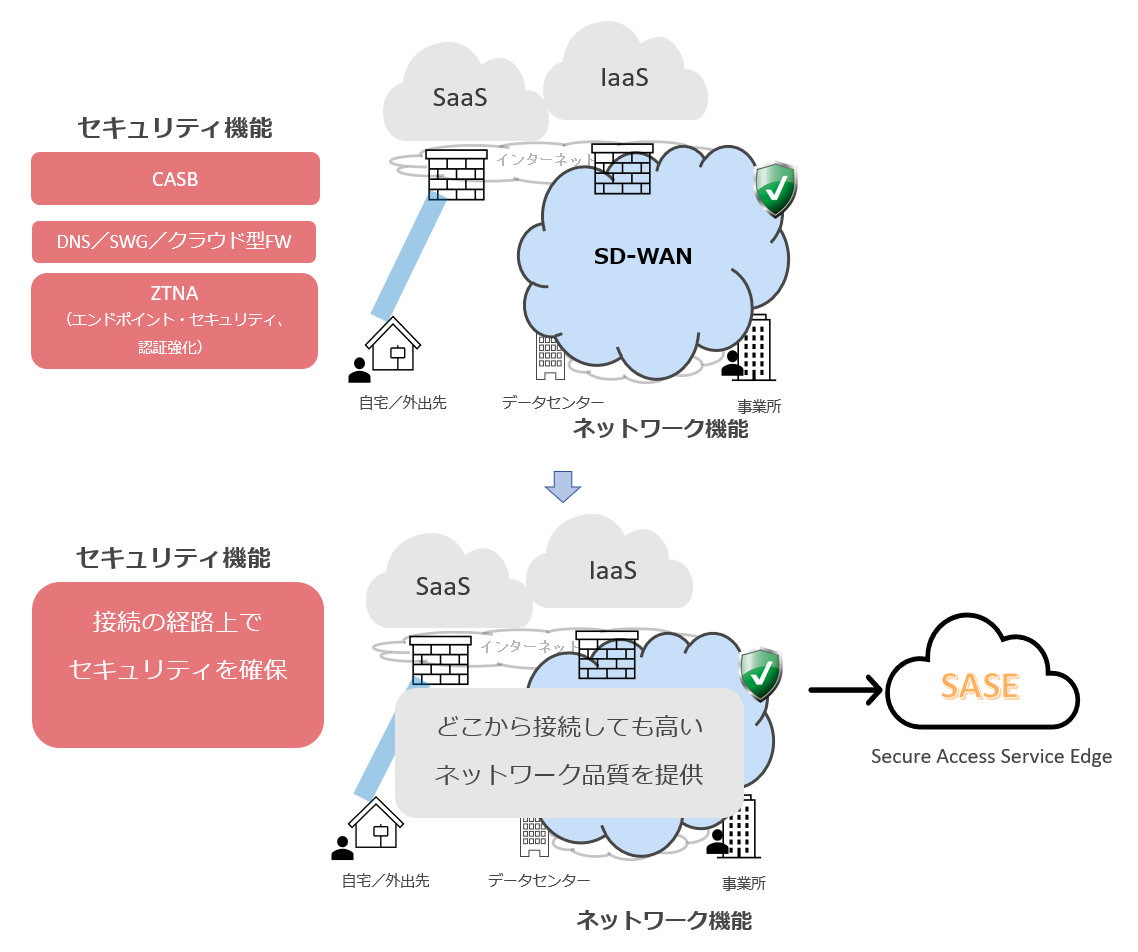

次に、紹介してきたソリューションの統合モデルとなるSASEについて説明する。

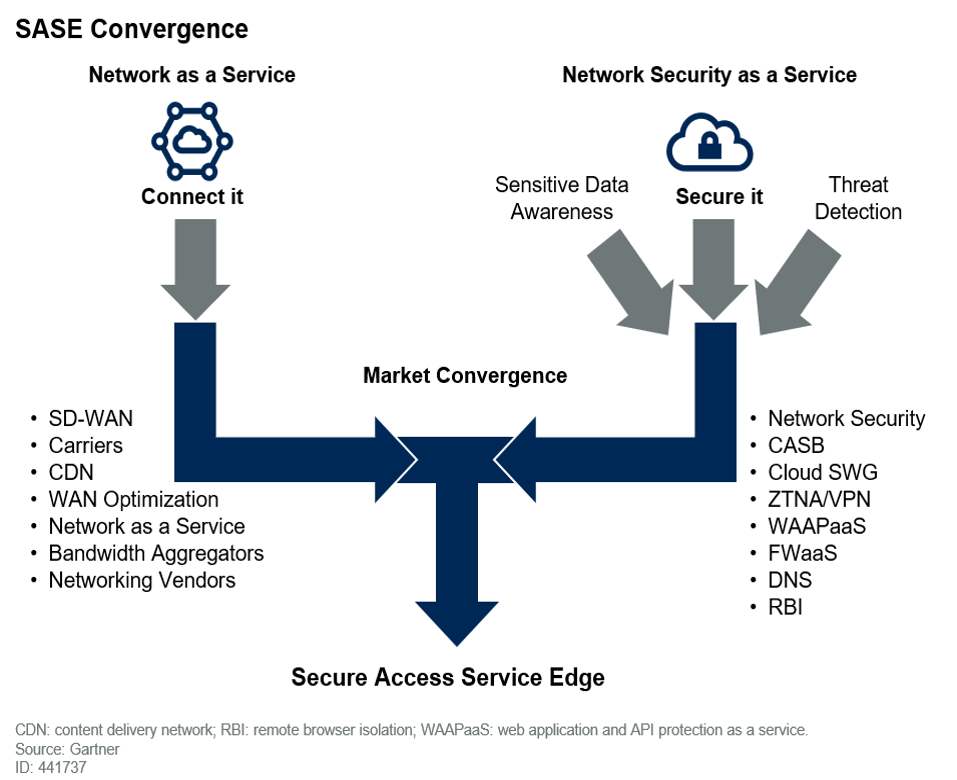

SASEは「これからのデジタル・ビジネスでは、いつでも、どこでもアプリケーションやサービスにアクセスする必要があり、そのアクセス先はクラウドである」というコンセプトに基づき、ガートナーが2019年8月に提唱した、ネットワークとセキュリティのアーキテクチャである(図表8)。

SASEの重要要素として挙げられるSD-WAN(Software-Defined WAN)とZTNA(Zero Trust Network Access)について補足しよう。

SD-WAN

拠点やデータセンターに設置するSD-WANルータ間で自動的にトンネルを確立し、全ルータを一元管理できるWANの仮想化ソリューションである。

SD-WANの拡張機能によって、クラウド上に分散されたCloud Gatewayへの通信を最適化できる。

リモートユーザーがレガシーのVPN接続ではなく、Cloud GatewayとのVPN接続によって、いつでもどこでも企業ネットワークにアクセスできる環境を提供できるので、SD-WAN はSASEの重要な要素となる。

ZTNA

社内やインターネット上のリソースにアクセスする場合、ユーザーもしくはデバイスはすべてを信頼しないこととし、全要件を満たせた場合にのみアクセス可能になるという考え方である。

前述したエンドポイントのセキュリティ対策や認証の強化およびクラウド型のセキュリティ対策がZTNAを構成するための重要なソリューションになる。

ここまで紹介した要素で、ネットワーク機能(Network as a Service)とネットワーク・セキュリティ機能(Network Security as a Service)をクラウド上で統合し、必要な機能をエッジに対して提供することがSASEのコンセプトである(図表9)。

SASEはネットワーク最適化とセキュリティ課題への対策を統合し、クラウドベースのネットワーク&セキュリティ・ソリューションとして定義されるアーキテクチャである。

SASEは新しい概念であり、現状はソリューションを提供するベンダーごとに方針が異なっている。本稿ではSASEの主要機能について紹介したが、今後は変わってくる可能性もある。

SASEの現在と将来

SASEは決して新しい技術を指すのではなく、既出のネットワークとセキュリティ技術を統合した概念である。

SASEの概念が提唱され、各ネットワーク・セキュリティのベンターを中心にSASEの展開に注力する姿も見えてくる。

とくにコロナウィルスの影響が継続するなかで、SASEモデルはテレワークのセキュリティや利便性を支える重要なコンセプトになり、今後もさらにSASEの展開が見込まれる。そのため、我々ネットワークおよびセキュリティ担当者としても常に最新動向をキャッチアップすべきと考えられる。

著者|

孫 晗(スン ハン)氏

日本アイ・ビー・エム システムズ・エンジニアリング株式会社

ネットワーク

ITスペシャリスト

2015年に日本アイ・ビー・エム システムズ・エンジニアリング株式会社に入社。以来、ネットワークを中心とした技術支援に携わり、金融業界のネットワーク構築プロジェクトへの参画、L2 L3とネットワーク・セキュリティ関連の技術支援活動を行っている。

[i Magazine・IS magazine]