日本IBMは3月3日、サイバーセキュリティの動向をまとめた年次レポート「IBM X-Force脅威インテリジェンス・インデックス2021」を発表した。

新型コロナの脅威が世界中を席巻した2020年。IBM Security X-Forceでは、次のようなサイバー攻撃の変化を指摘している。

「病院、医療・製薬メーカー、新型コロナウイルス感染症ワクチンのサプライチェーンを支えるエネルギー企業など、世界的に新型コロナウイルス感染症対策において重要な役割を果たしている企業に攻撃の矛先を向ける攻撃者を検知しました」

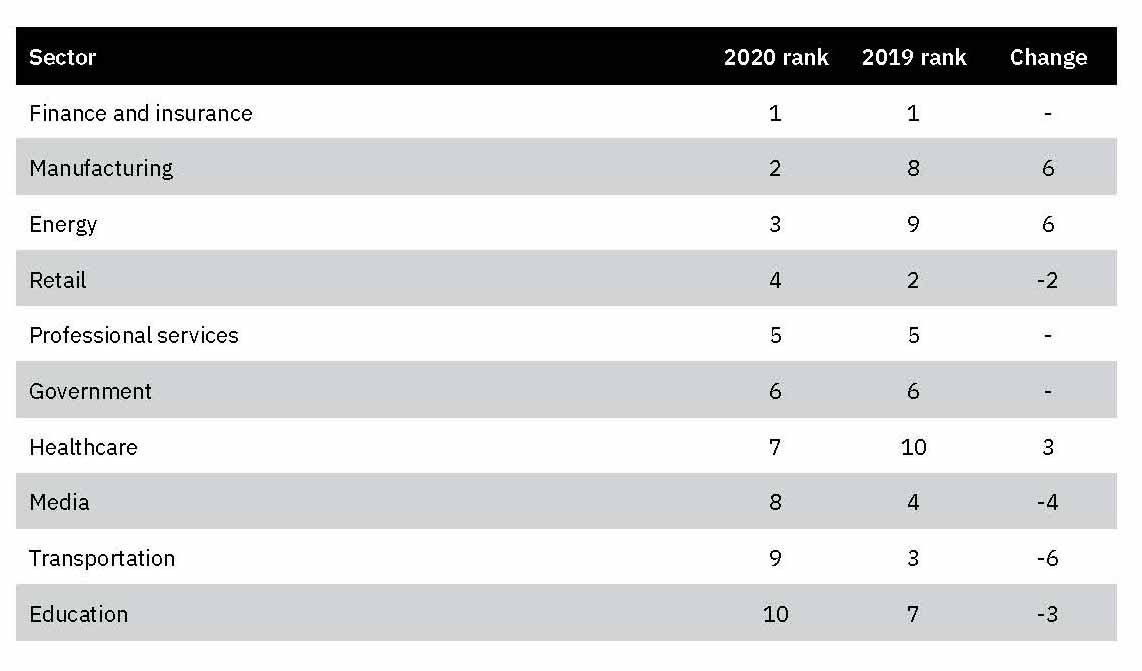

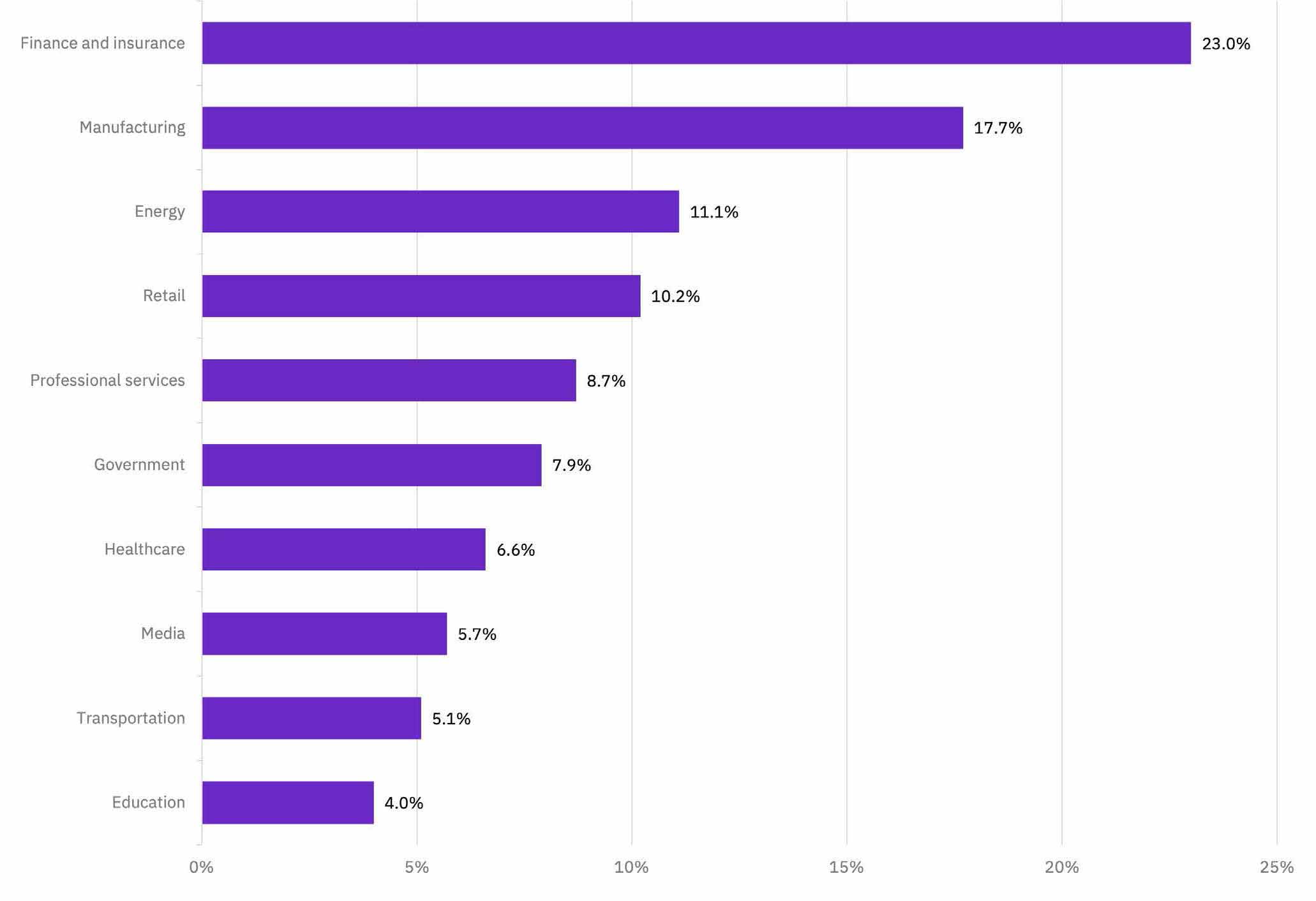

このことは、産業別の攻撃数ランキングの変化に如実に示されている。2019年と2020年の対比で、順位を上げたのは、新型コロナ感染症対策に密接に関連する、医薬を含む「製造」「エネルギー」「ヘルスケア」の3業種だけである。「製造」は2019年の8位から2位へ、「エネルギー」は9位から3位へと、一挙に順位を上げている。

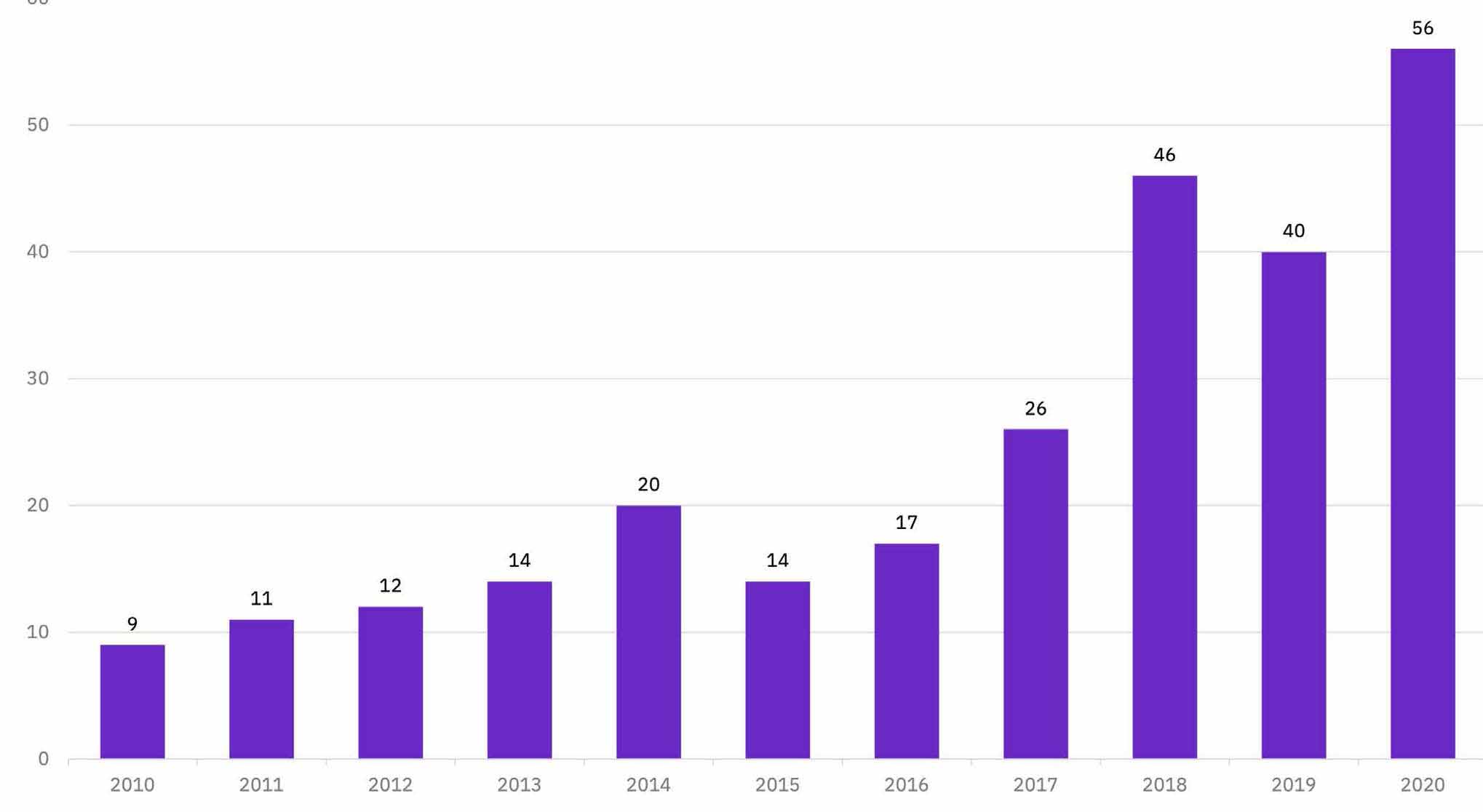

一方、2020年は、新型コロナ対策の一環として、多くの企業がクラウドの採用を進めた年でもある。この流れの中で、Linuxサーバーをクラウドへ移行する企業が増え、クラウド上のLinuxを含めてLinuxの脆弱性を狙う攻撃が増加した。

下のグラフ(図表3)は、Linuxマルウェアの種類の推移を年別に示したもので、2020年は前年よりも40%増加して過去最高の56種になった。Go言語で書かれたLinuxマルウェアは2020年1~6月の半年間に500%増加し、攻撃者はLinuxマルウェアへの移行を加速させている、という。

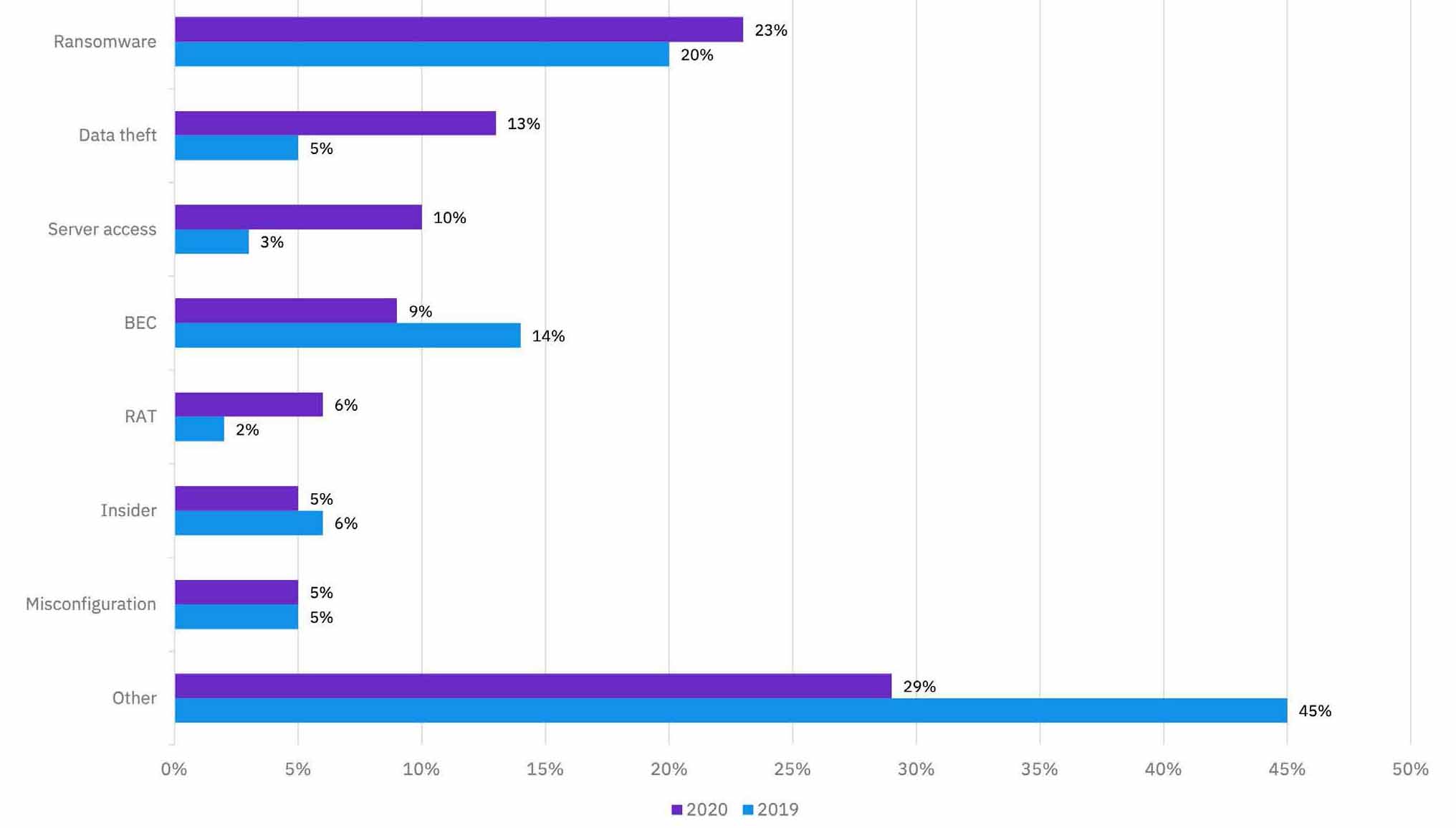

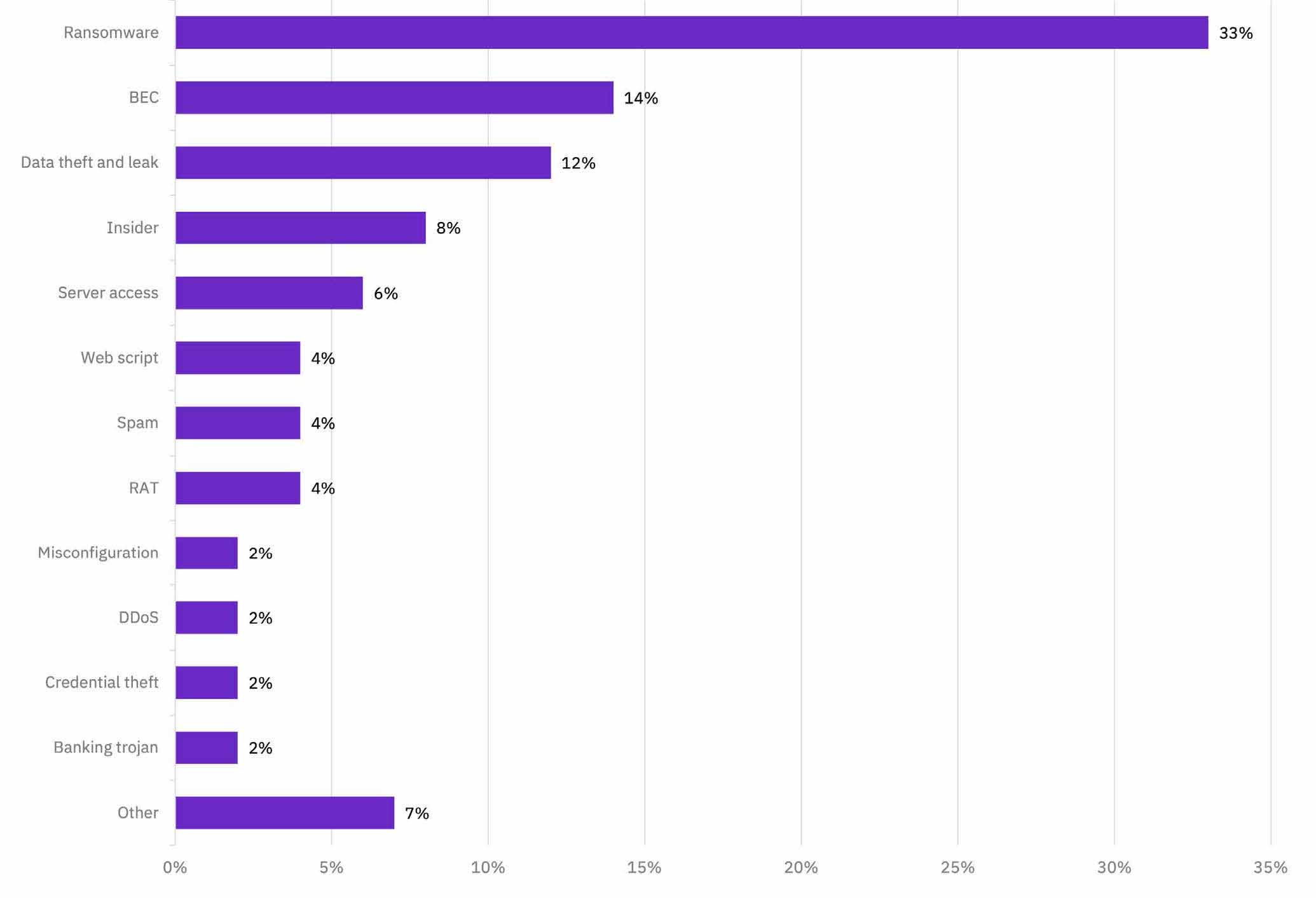

図表4は、2019年と2020年の攻撃別順位である。ランサムウェア、情報詐取、サーバーアクセス、ビジネスメール詐欺(BEC)、標的型攻撃(RAT:遠隔乗っ取り)、内部犯行、設定ミス、その他、の順となっている。「ランサムウェア」が全体の約1/4(23%)を占め、2位「データ詐取」が2019年比で160%増、3位「サーバーアクセス」が同233%と急速に伸びているのが目立つ。

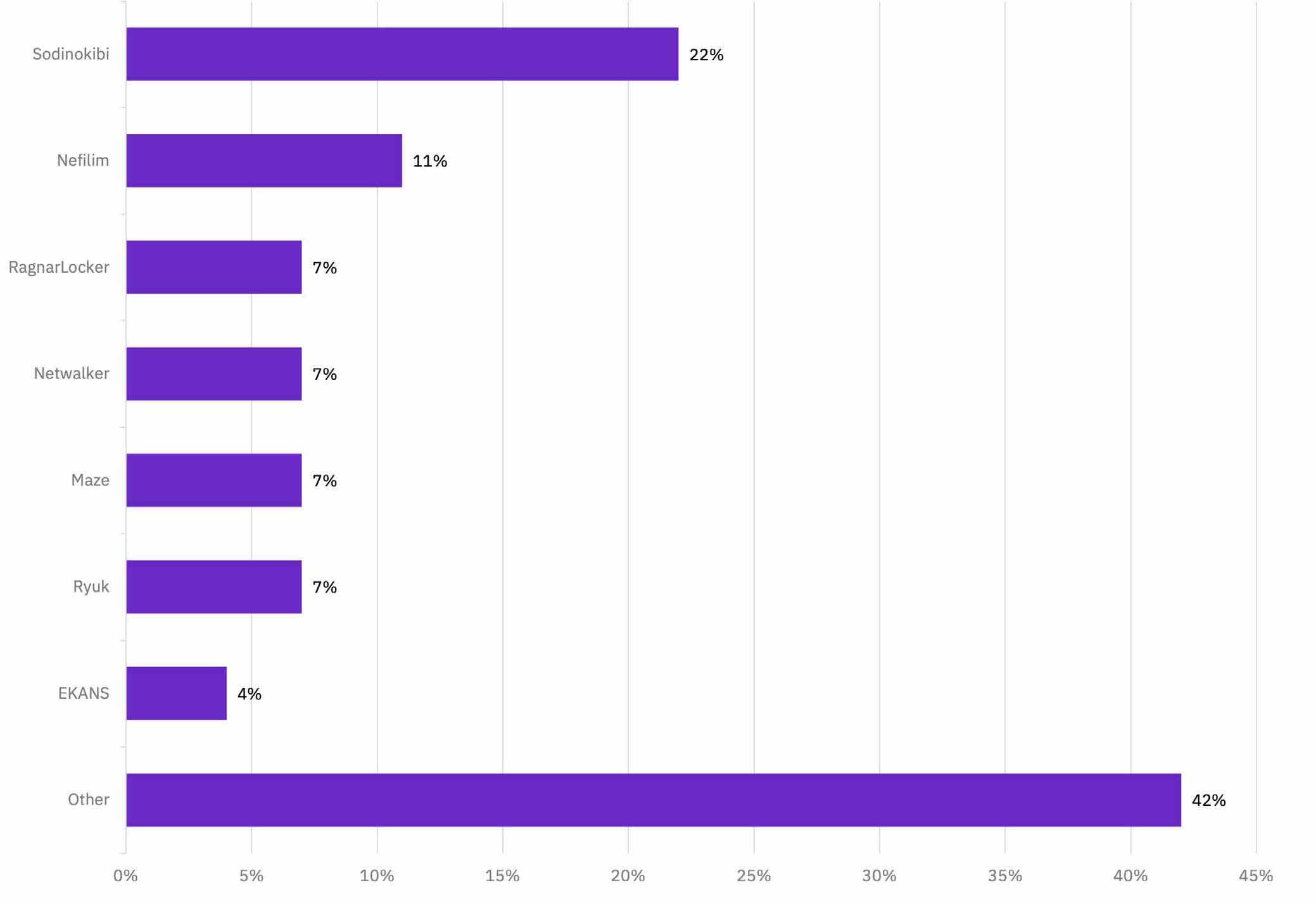

ランサムウェアの種類別に見たのが、図表5である。暗号化型の「Sodinokibi(ソディノキビ)」(22%)、アカウントをハッキングする「Nefilim(ネフィリム)」(11%)という1位・2位の順だが、その他が42%もあり、多種多様なランサムウェアによる攻撃があることが示されている。

レポートでは、Sodinokibiによる攻撃で、「厳しく見積もっても過去1年間で1億2300万ドル(約133億円)以上」の被害があり、攻撃を受けた企業の約2/3が身代金の支払いに応じた、と分析している。

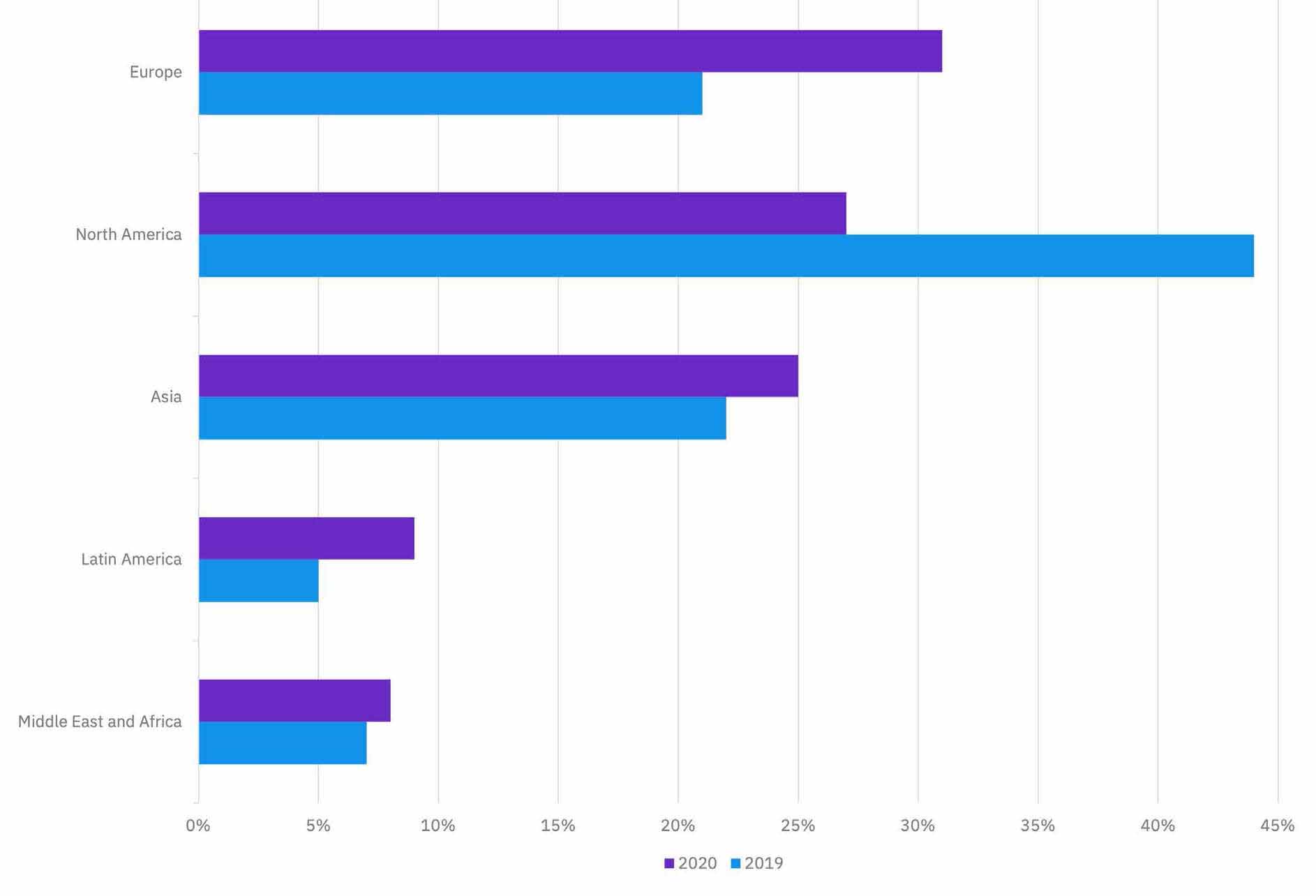

地域別では、ヨーロッパが2019年比で10ポイント増えて1位となった(全体の31%)。このうち、英国、スイス、フランス、イタリアで攻撃が多かったという。

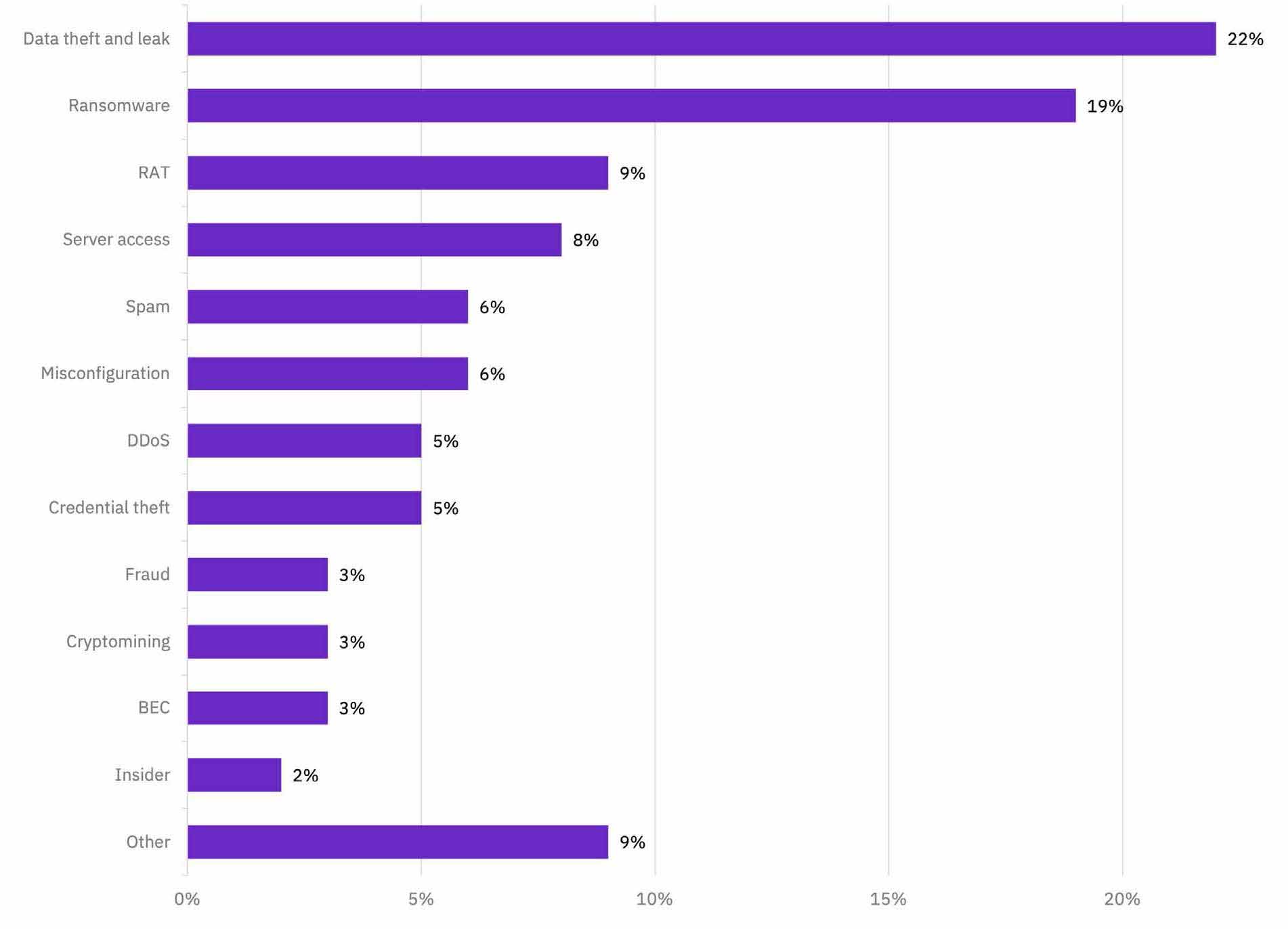

アジアの攻撃別ランキングは図表7の通り。アジアは欧米と異なり、「データ詐取」が「ランサムウェア」を上回って1位である。図表7の北米と対比すると、地域によって攻撃の種類が大きく異なることがわかる。アジアでは、日本が最もサイバー攻撃を受けた国である。

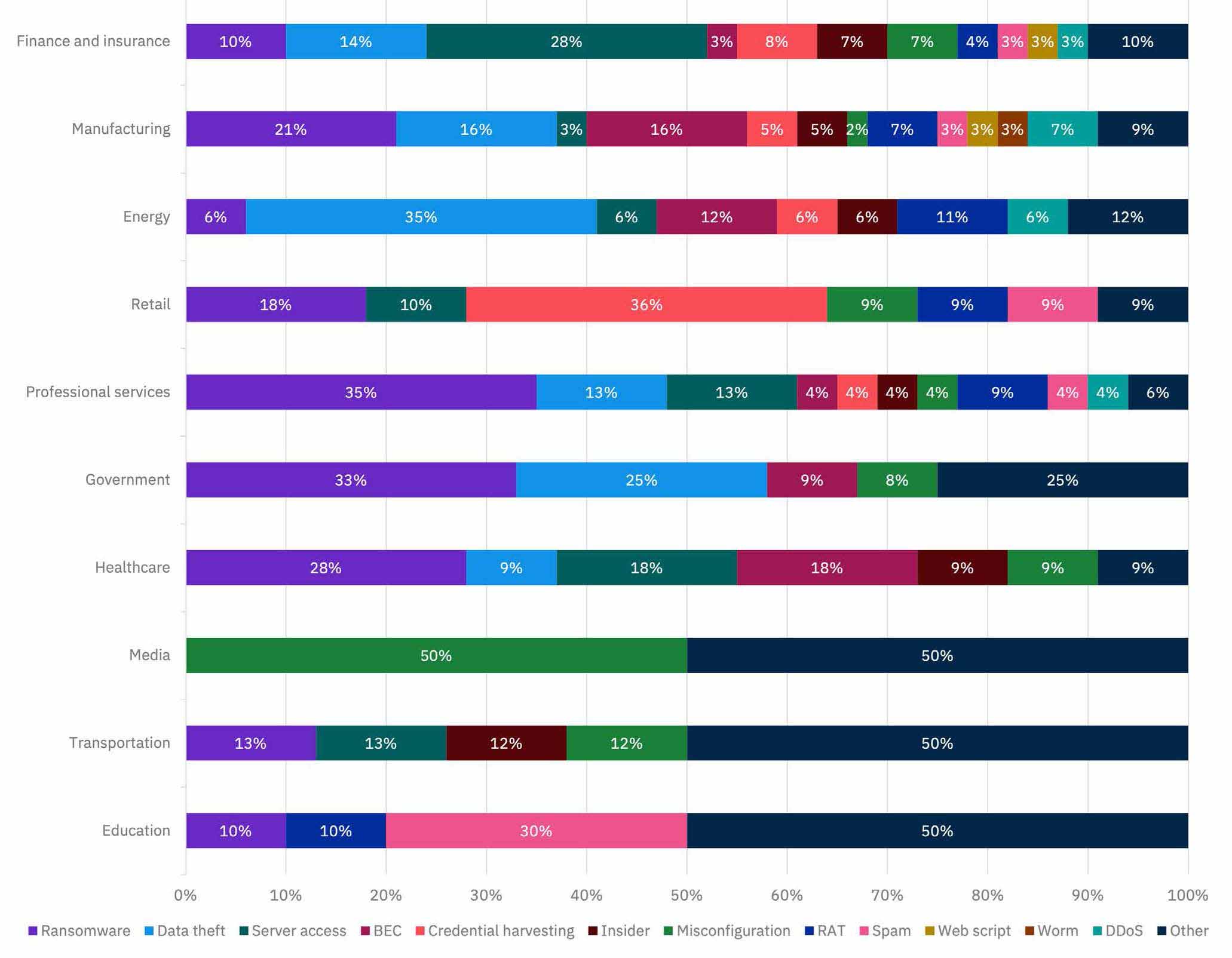

また、業種別でもサイバー攻撃の種類に大きな差がある。

レポートでは2021年のサイバー攻撃への対策として、以下の8項目を推奨している。

・脅威に反撃するのではなく、事前に脅威を阻止する。

・十分な備えによってランサムウェア攻撃に対処する。

・組織のパッチ管理の構造を2重にチェックする。

・インサイダー脅威を防止する。

・組織内でインシデント対応チームを編成し、訓練する。

・組織のインシデント対応計画の負荷テストを実施し、即時対応力を身につける。

・多要素認証 (MFA) を実装する。

・バックアップを実行、テストし、オフラインで保管する。

・「X-Force脅威インテリジェンス・インデックス2021」(日本語)*英語版の簡略版

・「X-Force脅威インテリジェンス・インデックス2021」(英語)

[i Magazine・IS magazine]