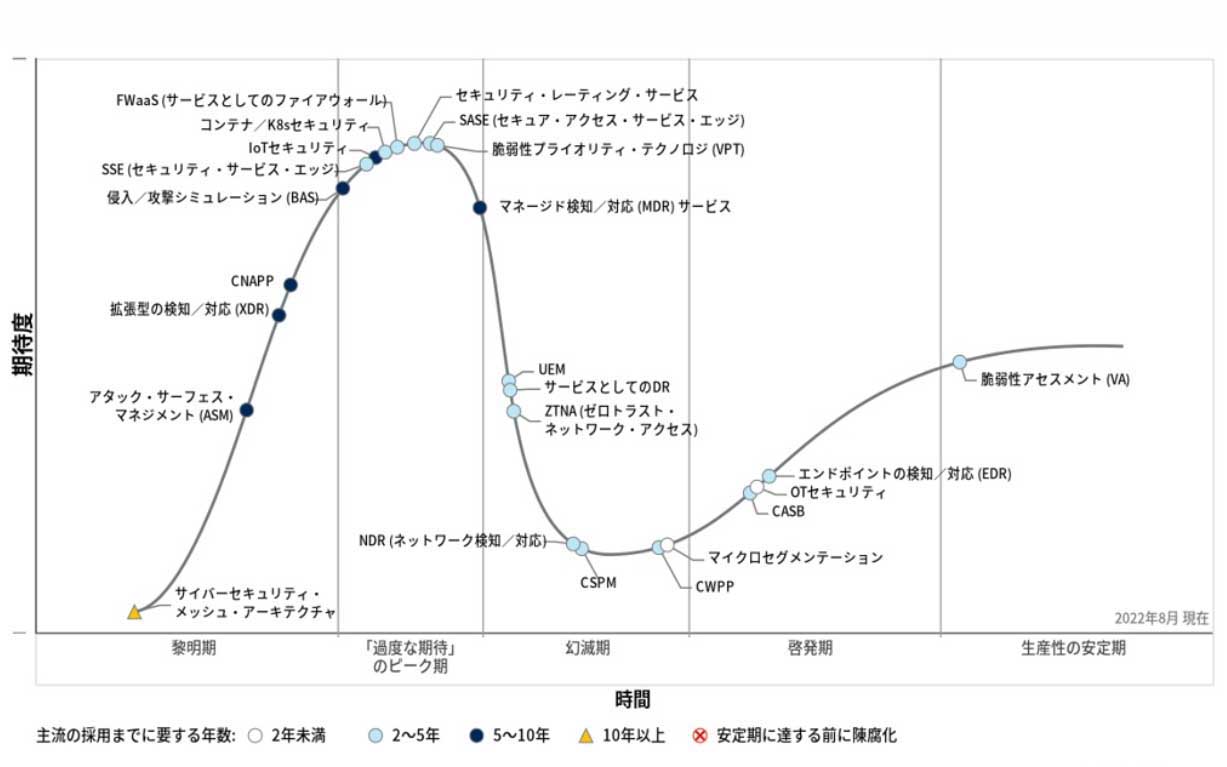

ガートナージャパンは9月26日、「日本におけるセキュリティ (インフラ、リスク・マネジメント) のハイプ・サイクル:2022年」を発表した。

ガートナーの「ハイプ・サイクル」は、新たに登場したテクノロジーがどのような軌跡をたどって普及するかを示したもので、「黎明期」「『過度な期待』のピーク期」「幻滅期」「啓発期」「生産性の安定期」の5つのフェーズに分かれる。今回のハイプ・サイクルでは、セキュリティ・インフラとリスク・マネジメントに関する24種のテクノロジー・手法・概念を取り上げ、分類した。

まず注目されるのが、「脆弱性アセスメント(VA)」が「生産性の安定期」に配置され、主流となるまで2~5年とされたこと。新しいサイバー攻撃と脅威が日々増加する傾向にある昨今、自社セキュリティの脆弱性に関する調査・監査が2~5年内に一般化するとしている。

今回のハイプ・サイクルでは、次の5つが新たに加わった。そのうち「『過度な期待』のピーク期」に配置されたのが、以下の3つ。

・セキュリティ・レーティング・サービス

・SSE (セキュリティ・サービス・エッジ)

・侵入/攻撃シミュレーション (BAS)

次の2つは「黎明期」に配置された。

・アタック・サーフェス・マネジメント (ASM)

・サイバーセキュリティ・メッシュ・アーキテクチャ (CSMA)

ガートナーでは、上記の5つについて、次のように説明している。

セキュリティ・レーティング・サービス (SRS)

インターネット上で確認可能な組織 のセキュリティに、継続的かつ独立したスコアリングとレーティングを提供するサービス。

SSE (セキュリティ・サービス・エッジ)

SSEは、SASE (セキュア・アクセス・サービス・エッジ) を構成する中核テクノロジーで、クラウドサービスやリモートワークをセキュアに提供し、働き方やビジネスの柔軟性を向上させる。セキュアWebゲートウェイ (SWG)、CASB(クラウド・アクセス・セキュリティ・ブローカ)、ゼロトラスト・ネットワーク・アクセス (ZTNA) を統合し、クラウドベースのサービスとして提供される。SSEとSD-WANを組み合わせることでSASEの中核的な機能が実現される。

侵入/攻撃シミュレーション (BAS)

BASは、攻撃者視点からのペネトレーション・テストの継続的実施の必要性が増大していることを背景に、企業の脅威ベクトルのテストを自動的かつ継続的に評価するソリューション。

アタック・サーフェス・マネジメント (ASM)

ASMは、オンプレミス、クラウド、IoTなど、組織において分散したデジタル資産とそれに向けられる脅威の可視性を高め、攻撃を未然に防御あるいは被害を最小化するためのソリューション。

サイバーセキュリティ・メッシュ・アーキテクチャ (CSMA)

CSMAは、セキュリティの全体的な有効性を向上させるための分散型セキュリティ・コントロールを構築する新たな戦略的アプローチ/アーキテクチャ。セキュリティ・ツール、インテリジェンス、アイデンティティ・ソリューションの管理がますます複雑になっていることへの対応で、セキュアかつ集中的なセキュリティ運用・監視を可能にする。

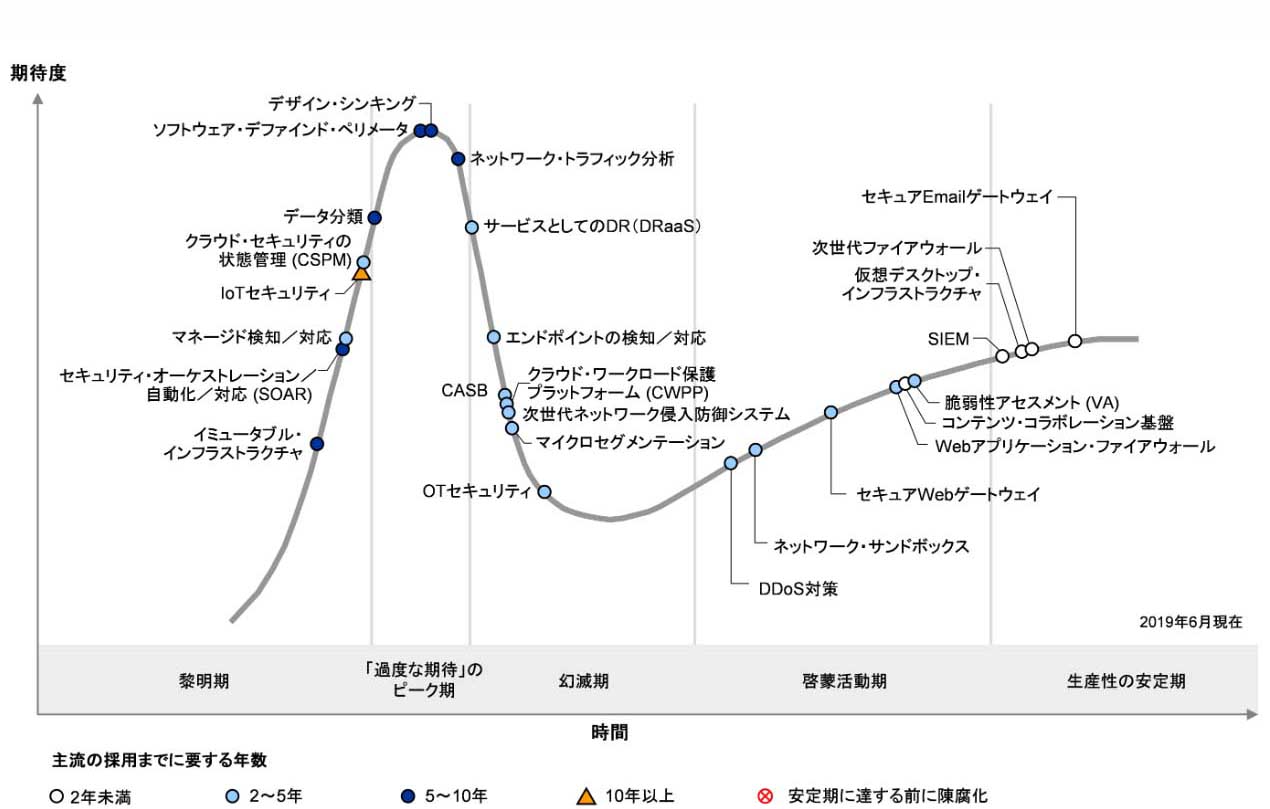

ガートナージャパンでは、3年前の2019年7月に「日本におけるセキュリティ (インフラ、リスク・マネジメント) のハイプ・サイクル:2019年」を発表している。ガートナージャパンの市場把握の変化が見て取れるので、参考までに掲載しておきたい。

[i Magazine・IS magazine]