日本IBMは3月8日、「IBM X-Force脅威インテリジェンス・インデックス2022」を発表した。2月23日に米IBMが発表した英文レポートの日本語版で、記者説明会も開催した。

レポートは、サイバー攻撃の脅威の実態や攻撃手法の変化、脅威アクターの動向などを統計的に調査・分析したもの。対象としたデータは、IBMのセキュリティ調査・研究機関X-Forceが2021年1月~12月にネットワークやエンドポイント、インシデント・レスポンス活動、ドメイン名の追跡などから収集したもので、これにはセキュリティ企業Intezer社提供のデータも含まれるという。

ハイライトとして、以下を挙げている。

・ランサムウェアが攻撃手法のトップ(21%)

・フィッシングと脆弱性の悪用が初期侵入手口の1位・2位(41%・34%)

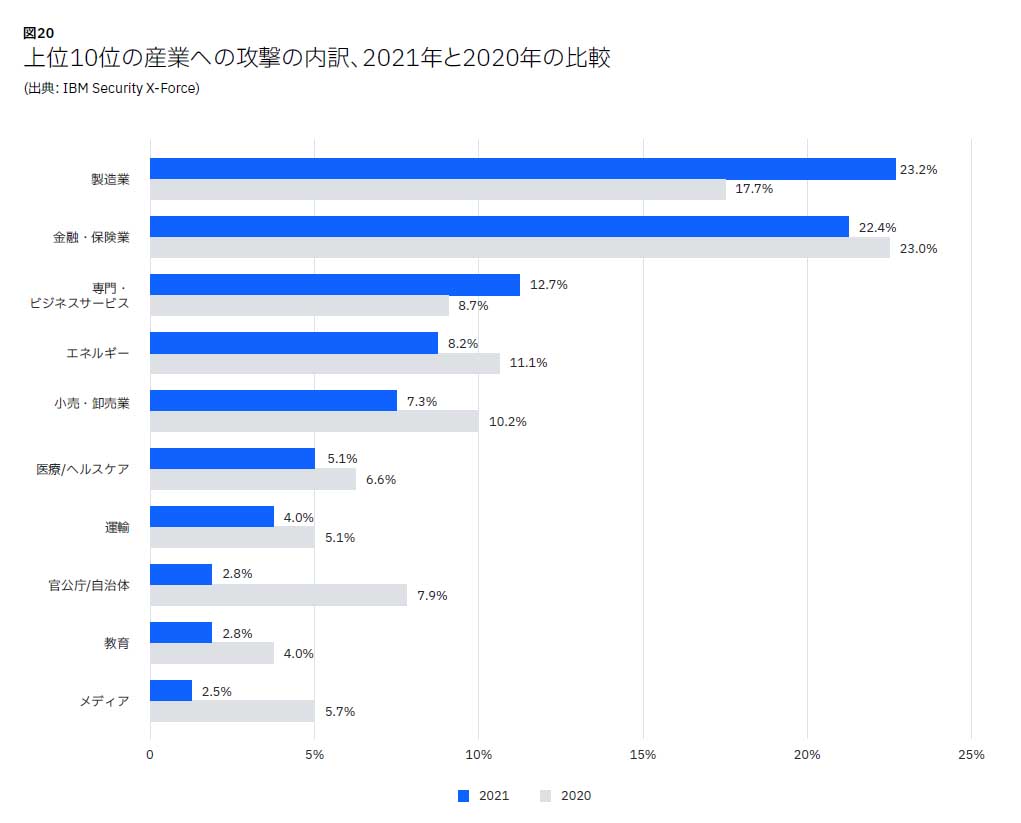

・業種別で製造業が初のトップ。サプライチェーンが狙われ、とくに製造工程のOT機器(ハードウェア/ソフトウェア)やIoT機器への不正アクセスが拡大(61%)

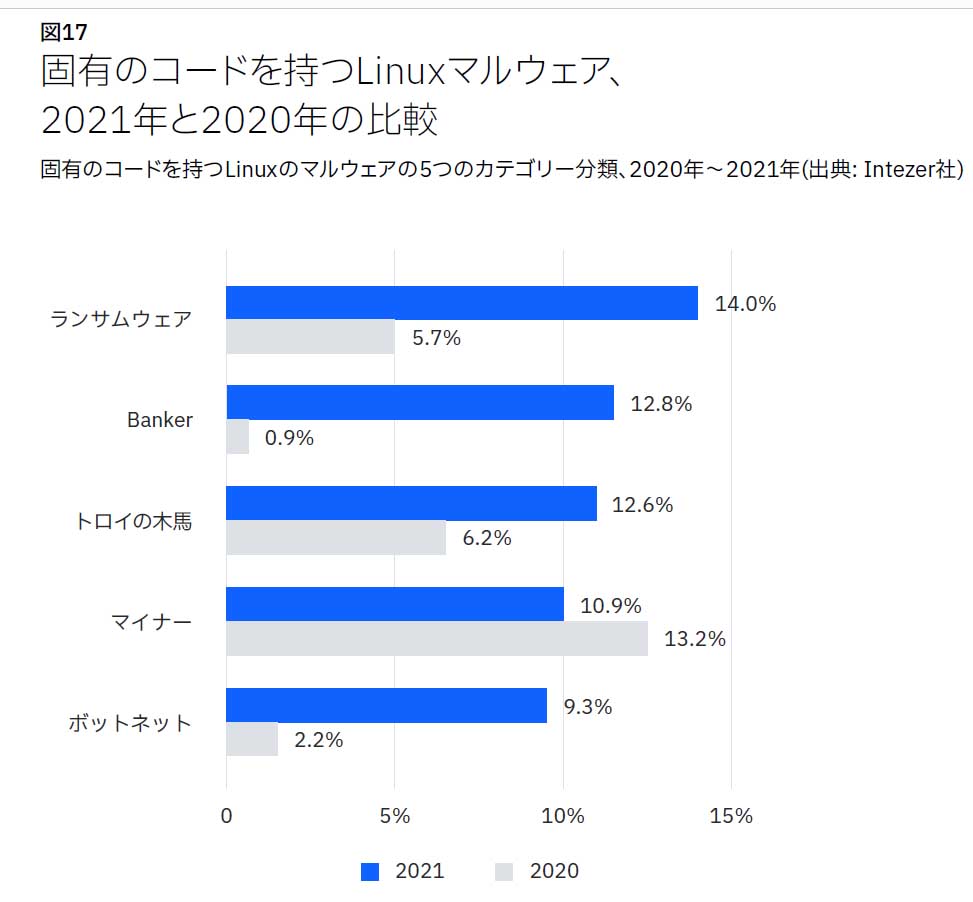

・Linux環境を標的にしたマルウェアの劇的な増加、クラウドの脅威の増大

・PaaS上のDockerを標的にするマルウェアの増加

・アジアが初めて攻撃対象地域のトップ(26%)

◎攻撃手法別 ~ランサムウェア、サーバーアクセス

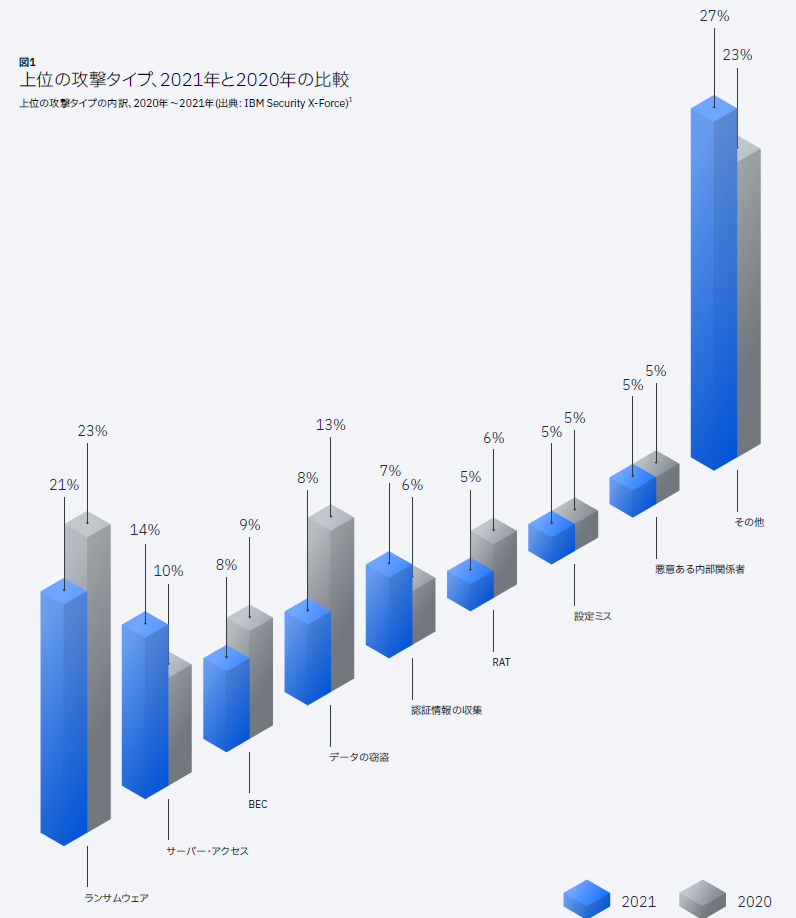

攻撃手法のタイプ別では「ランサムウェア」が全体の21%を占め、トップになった。次いで「サーバーアクセス」(14%)、「BEC(ビジネス・メール詐欺)」(8%)、「データ窃盗」(8%)の順。

ランサムウェアは前年(2020年)より2ポイント減少した。X-Forceが対処した割合では9ポイント近くの減少という。理由は「法執行機関の活動」と分析するが、「消滅した攻撃集団が2022年に新たなブランド名で再登場し、ランサムウェアの活動が継続する可能性は非常に高い」と警鐘を鳴らしている。

◎初期侵入手口 ~フィッシング、脆弱性の悪用

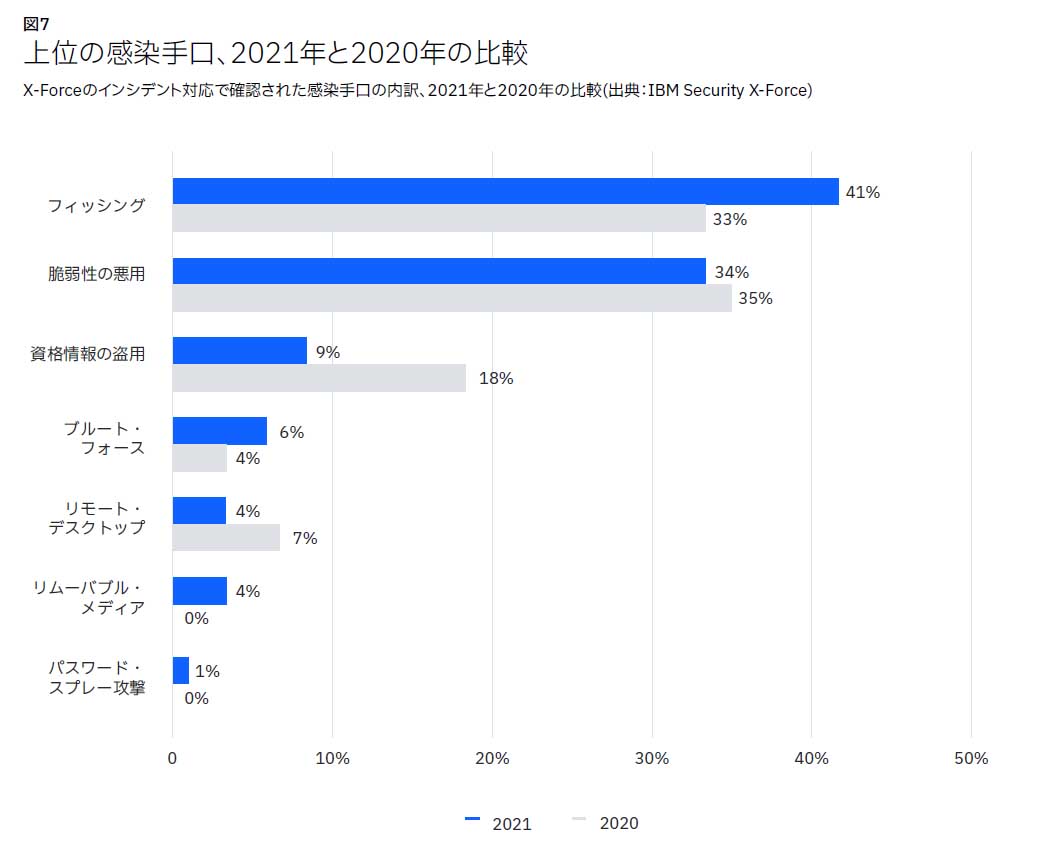

ランサムウェア攻撃で、攻撃対象への初期侵入手口として最も使われているのがフィッシング(41%)で、2位が脆弱性の悪用(34%)である。

フィッシングは前年の2位から1位へと躍り出た。前年の33%から8ポイントの上昇で、全インシデントの約4割を占めている。

ちなみに、X-Forceがユーザー企業を対象に2020年と2021年に実施したペネトレーション・テストでは、フィッシングメールの平均クリック率は17.8%で、攻撃者にとって有効な手段であることが示されたという。

2021年になりすましが最も多かったブランドのトップ10は、以下のとおり。

1. マイクロソフト

2. アップル

3. グーグル

4. BMOハリス銀行(BMO)

5. Chase(金融)

6. アマゾン

7. Dropbox

8. DHL

9. CNN

10. Hotmail

11. Facebook

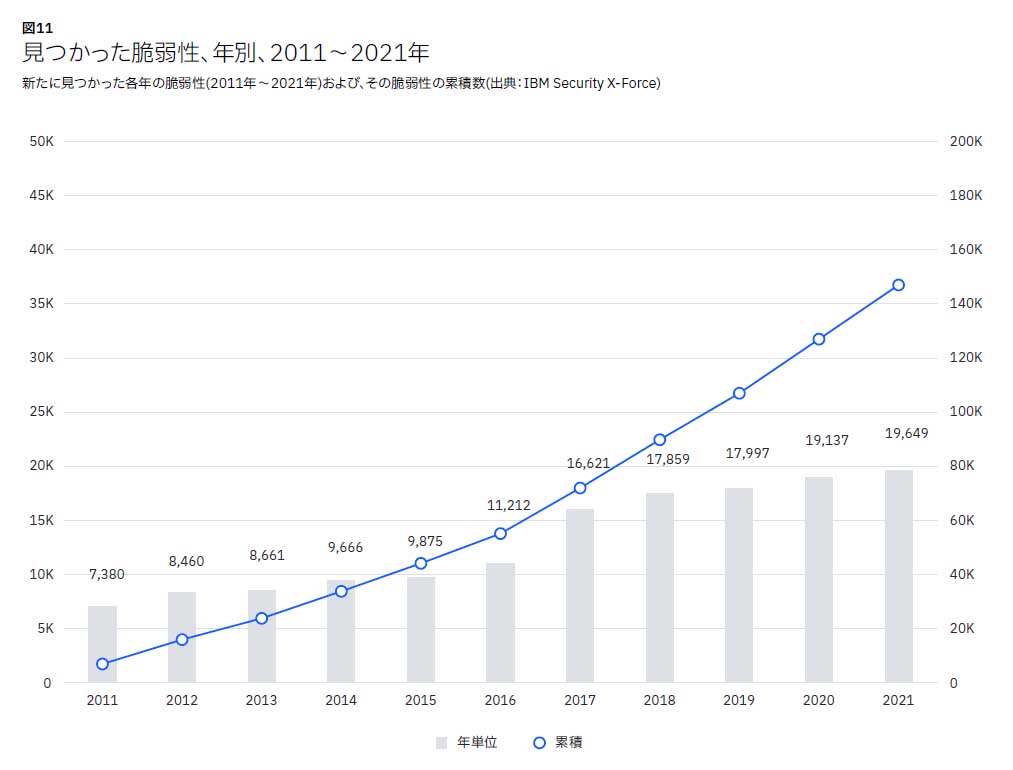

脆弱性の悪用は2位へとランクを下げたが、脆弱性の悪用により発生したセキュリティ事案は2020年から33%増加したという(下図)。「このタイプの攻撃は、攻撃手段の中で強力に維持されている」と、レポートは注意を喚起している。またこの攻撃の利用によって、攻撃者は被害者のネットワークにアクセスし、獲得した権限を使ってさらなる違法操作を行うことが多い」とも述べている。

◎業種別 ~製造業が初のトップ

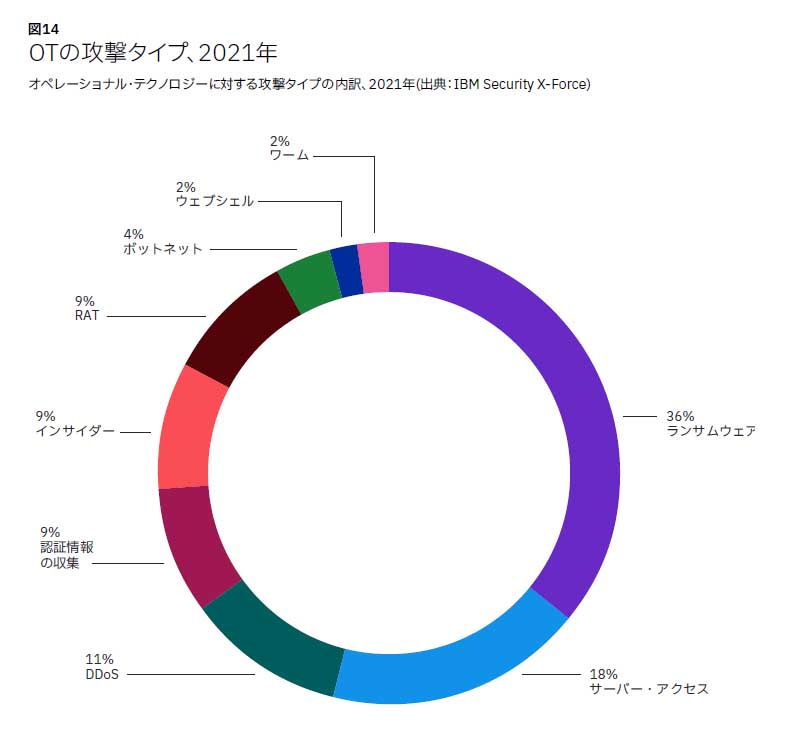

2021年は「製造業」が初めてサイバー攻撃を受けた業界のトップ(23.2%)となった。長年1位の「金融業」(22.4%)を抜いた理由として、「金融業は高いセキュリティ基準を設け適切に実施している」のに対して、製造業ではサプライチェーンでつながる多くの組織が攻撃対象となり、その中でも製造工程のOT機器(ハードウェア/ソフトウェア)やIoT機器への不正アクセスが拡大したことを挙げている。

またサイバー攻撃者の動向として、TCP502番ポートを狙った偵察行動が大幅に増加した(1~9月間で2204%増)。TCP502番ポートはインターネットでつながる物理デバイスのリモート監視・制御用に使われるポート。このポートで使用されるメッセージング・プロトコルModbusを奪取することによって物理デバイスの制御を狙う偵察行動であるという。

◎Linux・コンテナ

2021年は、Linux環境を標的にしたマルウェアが劇的に増加した。「企業のクラウド環境への移行が進み、その運用にLinuxが多用されるようになったことが背景にある」と分析する。また、「Linuxマルウェアの技術革新の水準はWindowsベースのマルウェアに迫る勢い」であり、「この傾向は2022年においても増加することが予想される」としている。

マルウェアの開発動向としては、マルウェア攻撃を検知されないようにする「回避技術の大幅な向上」が確認できたという。代表的なものとしては、ホストベースの検出システムを回避するための暗号化技術の採用、正規のトラフィックに紛れ込ませるためのメッセージングサービスやストレージサービスの利用、DNSの使用、高度なパッキング技術/コード難読化技術の利用などがある。

また、コンテナを狙うマルウェアも登場しており、Docker、Windowsコンテナ、Kubernetes、VMware ESXiを標的とするマルウェアを確認したという。

◎7つの推奨事項

サイバー攻撃への対処として、IBMでは次の7項目を「推奨事項」として挙げている。

・ランサムウェアの対応計画の作成

・多要素認証の実装

・フィッシング対策のための多段階の施策の準備

・脆弱性管理システムの強化・成熟化

・ゼロトラスト原則の採用と、主要な攻撃の回避

・セキュリティ自動化によるインシデント対応の強化

・攻撃検出や応答機能の拡張

・「IBM X-Force脅威インテリジェンス・インデックス2022」ページ

https://www.ibm.com/jp-ja/security/data-breach/threat-intelligence?lnk=jphpv18l2&lnk2=learn

・レポート(日本語)ダウンロード

https://www.ibm.com/account/reg/jp-ja/signup?formid=urx-49722

[i Magazine・IS magazine]