KELAは9月6日(現地時間)、サイバー攻撃の対象リストの売買や情報交換などを行うダークウェブ・サイトの実態をまとめた驚くべきレポートを発表した。

KELAは、独自のダークネット監視プラットフォームを駆使してサイバーインテリジェンス(諜報)サービスを提供する企業。ニューヨークに本社があり、日本のほかにロンドンやイスラエルなどに拠点を置く。

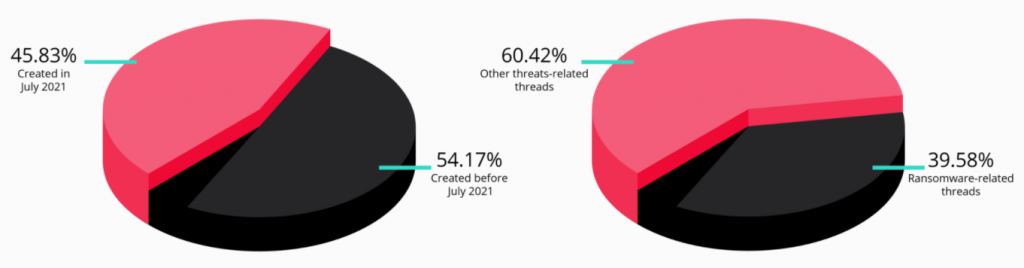

レポートは、あるダークウェブサイトの今年(2021年)7月の利用状況を、観察を基にまとめたもの。それによると、サイト上には48のアクティブなスレッドがあり、そのうちの約半数(46%)は7月中に作成されたものだったという。「このことは、サイバー犯罪者(予備軍)向けのリスト販売や情報交換が活発に行われていることを物語っている」と、レポートは指摘する。

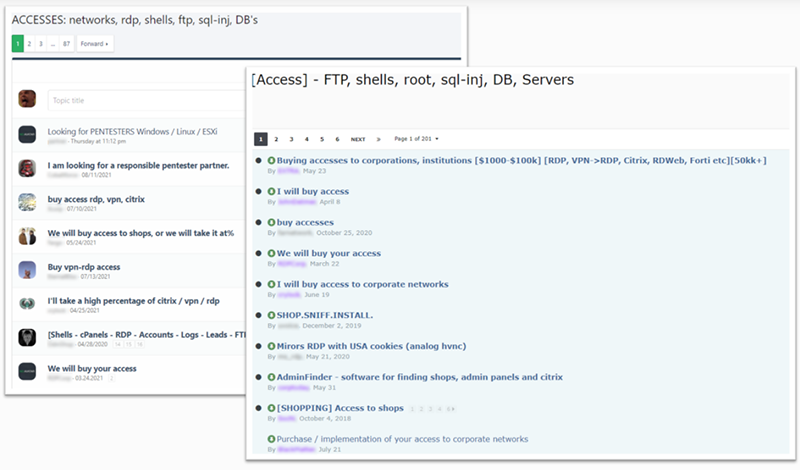

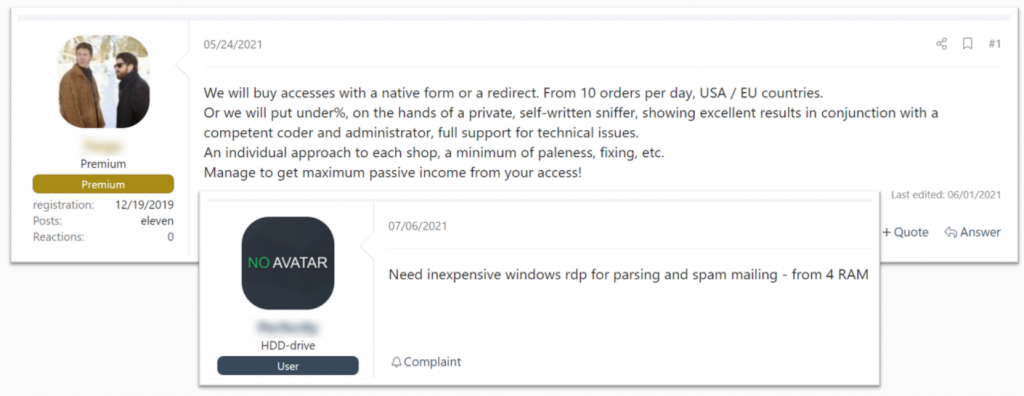

サイト上で売買されている品目としては、攻撃対象リストのほかに、脆弱性のあるオンラインショップの画面やセキュリティ保護のないデータベース、MS Exchangeサーバーへのアクセス権などがある。また、情報交換のためのフォーラムでは、サイバー攻撃のやり方を説明する書き込みが多数確認できた。以下はその一部である。

・・・・・・・・

・・・・・・・・

・・・・・・・・

攻撃に必要なものはダークウェブで調達できる

レポートからは、サイバー犯罪のサービス化が進んでいることがうかがえる。つまり、サイバー攻撃者が攻撃に必要なすべてを自分で用意するのではなく、“その道のプロ”のさまざまなサービスを利用することによって、よりスピーディにより高度な攻撃を行える環境が整っているということである。

レポートにはこのほか、次のような指摘と報告がある。

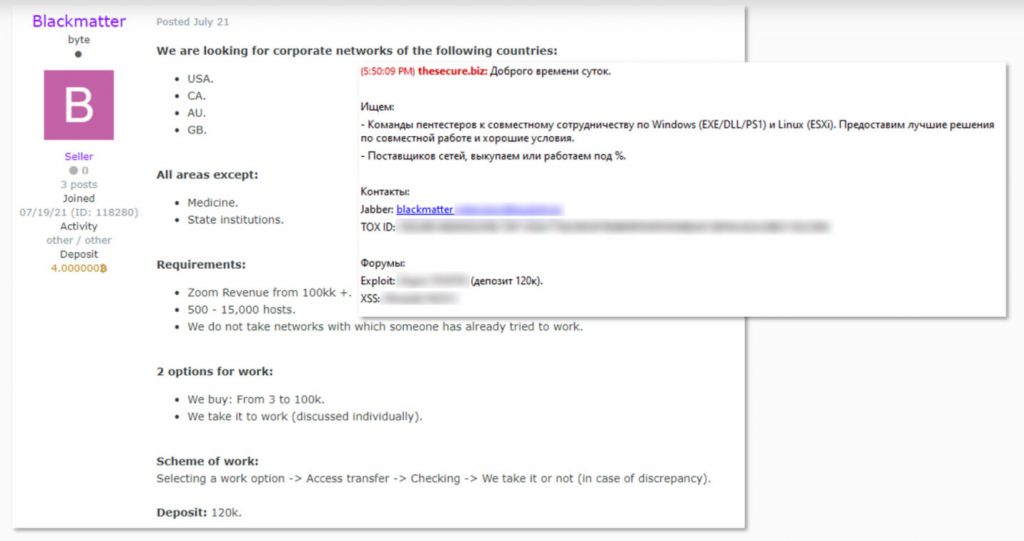

・サイバー攻撃者(予備軍)の40%は、「ランサムウェア・アズ・ア・サービス(RaaS)」のスレッドに積極的に参加し、購入する攻撃対象リストを探し求めている。その中にはランサムウェアを駆使する複数の犯罪グループの存在も確認できた。たとえばBlackMatterやAvosLocker(いずれもランサムウェア)のグループは、攻撃リストをいつでも購入するというサインを送り続けている。Crylockの代表者は、ランサムウェアの購入者を常時募っていることを表明していた。

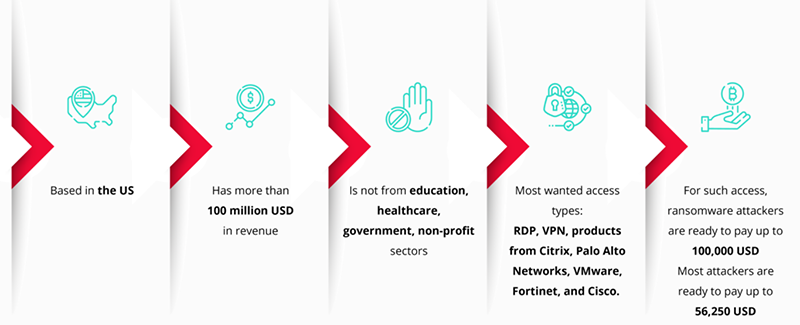

・攻撃対象リストの価格は、100ドル~10万ドルと幅がある。実際の売買価格は、1600ドル~5万6250ドルが相場である。

・ランサムウェアを使用するサイバー攻撃者は、攻撃のターゲット像をあらかじめ絞り込んでいる。その平均的なイメージは、売上高が1億ドル以上の米国企業である。しかしながら、売上高が1億ドル以上あっても医療機関や教育機関を対象とする攻撃リストについては、サイバー攻撃者の約半数(47%)が購入を拒否している。また政府機関や非営利団体を対象とする攻撃リストも同様で、サイバー攻撃者の37%が政府機関関連、26%が非営利団体関連の攻撃リストの購入を拒否している。理由は、これらの機関の支払い能力が低いということのほかに、「サイバー攻撃者のモラルコードによる可能性が高い」と、レポートでは分析している。

・攻撃対象となる企業の所在地として人気が高いのは米国で、サイバー攻撃者の47%がトップに挙げている。次いで、カナダ(37%)、オーストラリア(37%)、ヨーロッパ諸国(31%)の順。ロシアなどの旧独立国家共同体(CIS)地域の企業は人気がない。裕福な企業が少ないという理由からである。

・ランサムウェアを攻撃ツールとして使用するサイバー攻撃者は、攻撃のために、あらゆる種類のネットワーク関連製品を購入する用意がある。基本要件はRDP(リモートデスクトッププロトコル)とVPN機能をもつ製品で、Citrix、Palo Alto Networks(特にGlobalProtect)、VMware(特にESXi)、Fortinet、Cisco製品の人気が高い。

・売買される情報の中には、攻撃時に使用する「権限レベル」もある。一部のサイバー攻撃者はドメイン管理者の権限を重視しているが、全般的には重要ではないと考えられる。

レポートは「まとめ」として、以下の必要性を説いている。

・すべてのステークホルダーと従業員を対象に、サイバーセキュリティに関する意識向上の取り組みとトレーニングを実施し、認証情報や個人情報をオンラインで安全に使用する方法を徹底させる。

・ネットワークやシステムの脆弱性診断とパッチ適用を定期的に行い、インフラ全体を継続的に保護し、不正アクセスを防止する。

・サイバー攻撃や脅威を即座に検知するために、自動監視の仕組みを設ける。仕組みによる監視を継続的に行うことで攻撃対象を減らすことができ、最終的にサイバー攻撃の遂行を阻止できる。

KELAのレポート「The Ideal Ransomware Victim: What Attackers Are Looking For」

[i Magazine・IS magazine]