text:沢村 利樹

日本アイ・ビー・エム株式会社

グローバル・テクノロジー・サービス

テクニカル・ソリューション・デザイン

シニアI Tスペシャリスト

TEC-J Steering Committeeメンバー

突然の在宅勤務移行で

ネットワークがキャパシティ・オーバーに

コロナ渦のもと、本格的に在宅勤務が始まってから約1年が経とうとしています。私の業務は、お客様に対して企業ネットワークに関する課題解決のためのソリューションのご提案がメインになりますが、場所を問わずほとんどの業務が在宅でも行えますし、会社もリモート環境での勤務が通常から行えるシステム基盤を持っていますので、在宅勤務自体には大きな支障はありませんでした。ただ、問い合わせや相談を受けるお客様の課題は、徐々に変化していきました。

在宅勤務が始まリ、緊急事態宣言が出された頃、あるお客様からいただいた課題は、お客様社員の在宅勤務環境でのパフォーマンスが非常に悪化したというものです。今では同様の課題はよく聞かれるようになりましたが、働き方の急激な変化の中でさっそく直面した課題でした。

そのお客様は、マイクロソフト社のOffice 365をご利用中でしたが、ほぼすべての社員が在宅勤務でOffice 365にアクセスするという、これまでは想定していなかった利用形態に伴い、データセンター側のVPN装置やProxyサーバーがキャパシティ・オーバーに陥ってしまったというものです。

この問題自体は、Office 365を利用する場合に直面する「よくあるトラブル」だと思います(*1)。ただし、これまではオフィス内の利用を想定してトラブル回避のための対策を講じているお客様がほとんどであると考えられますが、突然の在宅勤務体制への移行に対応が追いつかなかったという例になります。

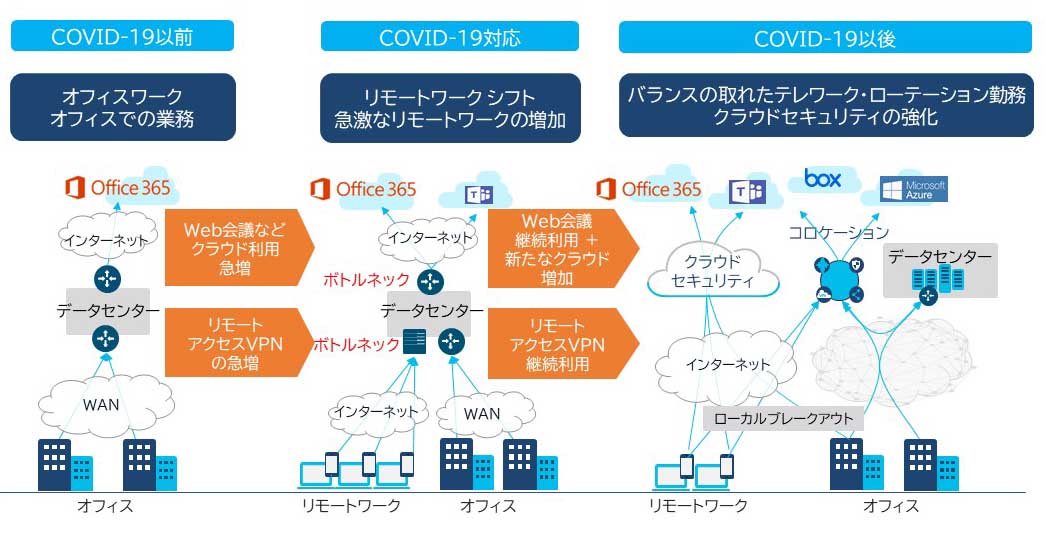

図表1は、典型的な例として、COVID-19以前の企業ネットワーク環境から、新しい技術を適用したCOVID-19以降のネットワーク環境の遷移を示しています。

図表1 COVID-19前後の企業ネットワークとソリューションの変化

図表1 COVID-19前後の企業ネットワークとソリューションの変化

ネットワーク・ソリューションの1つであるSD-WANや、2019年8月にガートナー社が公開した「The Future of Network Security Is in the Cloud」で新しく定義されたネットワークセキュリティモデルであるSASE(Secure Access Service Edge)は、 ネットワーク機能の一元管理やユーザーエクスペリエンスの向上、セキュリティ機能のクラウド化や強化と合わせて、需要が急速に伸びているソリューション群です。

特にコロナ渦以降は、ゼロトラストを実現するためのソリューションと位置づけられています。

認証強化と認可の「動的」管理が重視する

NIST「ゼロトラスト・アーキテクチャ」(2020年8月公開)

さて、今話題となっている「ゼロトラスト」です。

最近は毎日のようにIT情報関連のメルマガやセミナー関連の案内に登場している用語となっています。ゼロトラストは、2010年にForrester Research社に在任していたJohn Kindervag氏が提唱したセキュリティ対策の新しい概念で、「決して信頼せず、常に検証する」という原則を持っています。同氏は、このゼロトラストの考え方に基づき「ゼロトラスト・ネットワーク・アーキテクチャ」を発表しました(*2)(*3)。 企業の内部ネットワークであっても信用せず、外部も内部も区別なく疑うという考え方は、これ以降に普及していました。

その後、たとえばSDNソリューションの1つであるVMware社のVMware NSXの機能である「マイクロセグメンテーション」などベンダー・ソリューションが登場し、一般企業にもゼロトラストを具現化する製品として実装が広がっていきました。

VMware NSXのマイクロセグメンテーションは、物理的なセキュリティの境界に限らず、ラテラルムーブメントのような攻撃などに対するセキュリティ強化が図れます。しかし、この段階では、ゼロトラストの考え方に基づいて多くのソリューションが各ベンダーから製品化されていても、各ベンダーの解釈によるソリューションであり、ゼロトラストに対する共通の認識が市場にはなかったと感じます。各ベンダーが考えるゼロトラストの適用範囲もまちまちでした。

そんな中、2019年9月に米国国立標準技術研究所(NIST)からドラフト版として「Draft NIST Special Publication 800-207 Zero Trust Architecture」が出され、約1年後の2020年8月に正式公開されました(*4)。

NISTは、2011年にクラウドコンピューティングの定義(*5) を公開しましたが、これによりクラウド市場における共通認識が形成され、一気に普及しました。それと同様のことが、今回の「ゼロトラスト・アーキテクチャ」にも言えるのではないかと考えます。NIST 800-207では、ゼロトラストの概念を使用し、必要となる論理的構成要素やコンポーネントの関係性をアーキテクチャとして定義し、導入シナリオやユースケース、移行についても解説しています。

この中でも特に、認証の強化と認可の「動的」な管理が重要視される項目になっています。つまり、一般的に行われている事前に定義されたルールベースの防御ではなく、アノマリ型で振る舞いを監視し、異常と判断した場合には、動的にアクセスを拒否することが求められています。

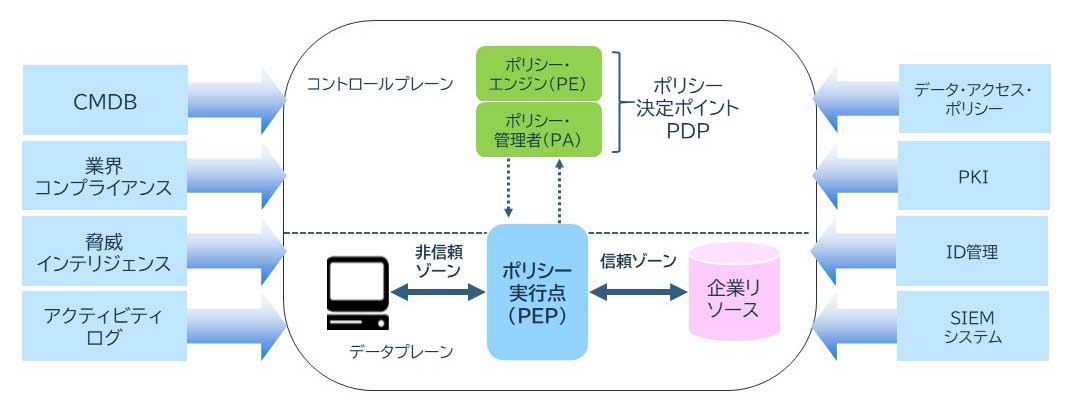

図表2は、NIST 800-207 で定義されているゼロトラスト・アーキテクチャの論理コンポーネント図です。ポリシーエンジンとポリシーアドミニストレータで構成されるポリシー決定ポイントで、認証と認可の判断を動的に行い、ポリシー実行点でアクセスを制御し、許可された通信のみが該当する企業内のリソースにアクセスできるようにすることが記述されています。

ゼロトラスト・アーキテクチャは、企業がサイバーセキュリティ対策を行うための考え方や計画をまとめたものであり、それを目的にするものではありません。また現時点でゼロトラスト・アーキテクチャの中で述べられている、必要なすべてのコンポーネントを提供する単一のソリューションが存在するわけではありません。

このことは、NIST 800-207のAppendix Bにも記述されており、ゼロトラスト・アーキテクチャを作成するために実施したリサーチの結果でも、ゼロトラスト・アーキテクチャを広く採用するには市場のエコシステムは十分に成熟していないと結論づけています。

現在は、多くの製品やソリューションが、ゼロトラストの中の単一の特定分野に焦点を当てており、別のエリアの製品・ソリューションと連携するためには、ベンダー間でAPIの動作を保証したり、変更があっても互換性を維持するなど、相互運用性の問題も出てきます。そのため、現状は各ベンダーがそれぞれの分野でデファクト・スタンダードのソリューションになるべく、ゼロトラストに関連づけたソリューションを展開している状況になっていると推測されます。

では、ゼロトラストとどう向き合えばよいでしょうか。

基本的には、ゼロトラスト・アーキテクチャは、サイバーセキュリティに対応するための考え方であり、それを実現していくための計画をまとめ、市場での共通認識の形成を目的としています。すべての企業に当てはまるわけではないですし、1つのソリューションだけで達成できるものでもありません。

従って、企業は、ゼロトラストやゼロトラスト・アーキテクチャを目的とするよりは、クラウド化に向けて、サイバー攻撃への対策強化を、ユーザーの利便性と運用負荷を抑えながら実現するための1つの手段としてとらえるべきものと考えます。そして、企業のセキュリティ驚異に対する課題解決に向けて、投資コストを踏まえ、必要なところから段階的に取り組んでいくための指標になるものと捉えればよいと考えます。

(*1)Microsoft 365 ネットワーク接続の原則

(*2)Zero Trust Network Architecture with John Kindervag – ビデオ

(*3)Build Security Into Your Network’s DNA: The Zero Trust Network Architecture

(*4)Zero Trust Architecture

・「ゼロトラスト・アーキテクチャ」日本語訳

・「Zero Trust Architecture」(NIST原文)

(*5)「The NIST Definition of Cloud Computing」

・「NIST によるクラウドコンピューティングの定義」日本語訳

著者

沢村 利樹 氏

日本アイ・ビー・エム株式会社

グローバル・テクノロジー・サービス

テクニカル・ソリューション・デザイン

シニアI Tスペシャリスト

TEC-J Steering Committeeのメンバー

業種を問わず、クラウド・ネットワーク、データセンター・ネットワーク、WANなど、企業ネットワークに関するソリューションを検討し、お客様にご提案する

プリセールSEとして活動。 Cisco ACIやVMware NSXなどのSDNソリューションの提案活動をはじめ、最近は、IBMのデジタルサービスプラットフォームを支えるネットワーク基盤の実装プロジェクトにも従事している。

本記事は沢村利樹氏個人の見解であり、IBMの立場、戦略、意見を代表するものではありません。

当サイトでは、TEC-Jメンバーによる技術解説・コラムを掲載しています。

TEC-J技術記事:https://www.imagazine.co.jp/tec-j/

[i Magazine・IS magazine]