米カリフォルニア州サンノゼに本社を置くVectra AIは5月19日、マイクロソフトのAzure ADとOffice 365の利用時の脅威を分析した調査レポート「Vision and Visibility:Microsoft Azure ADおよびOffice 365の脅威検出数トップ10」(「Vision and Visibility:Top 10 Threat Detections for Microsoft Azure AD and Office 365」を発表した。

Vectra AIは、セキュリティソリューションを提供する2012年設立のベンダーで、同社の「Cognito Detect for Office 365」は、Office 365のログを取得し、AIの適用により脅威の検出や対処法についてのレコメンドを提供するサービス。

今回の調査ポートは、その「Cognito Detect for Office 365」のユーザーやその他のユーザーの利用状況を基にした分析結果という。ただし、調査方法や調査数、期間などを明記した調査概要は付されていない。下記の紹介は、その点を含んでお読みいただきたい。なお、同社の別の調査レポートでは、Cognito Detect for Office 365のユーザー数は、「400万アカウント」とある。

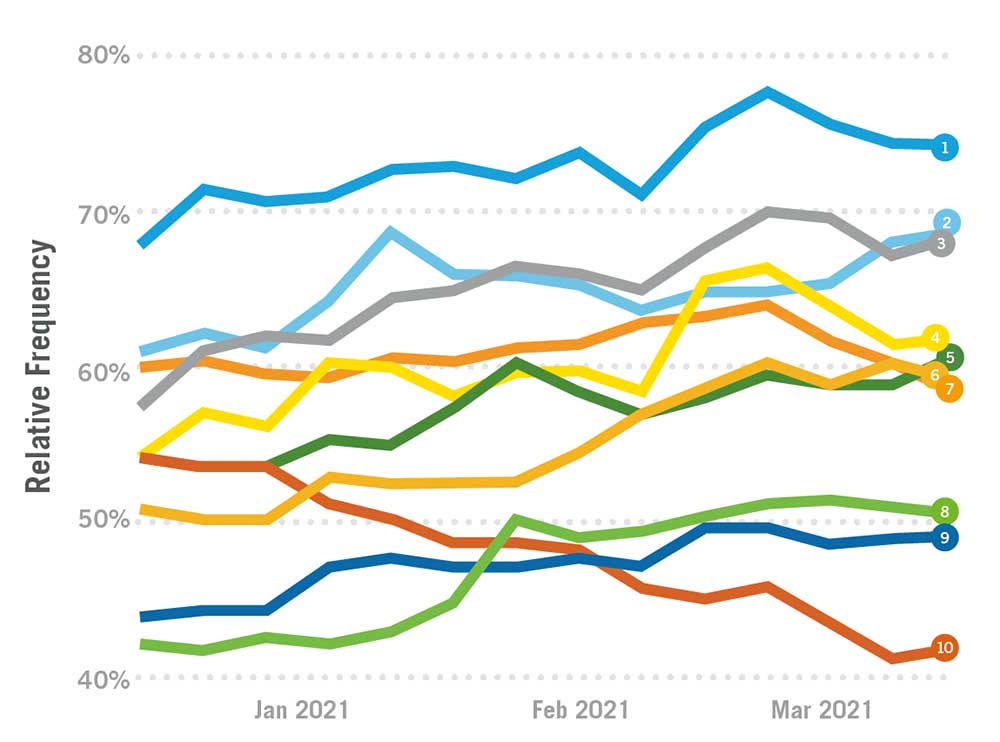

調査レポートが挙げるOffice 365およびMicrosoft Azure ADの脅威のトップ10は、次のとおりである。

1位 Exchangeの不審な操作 →下図❶

攻撃者によるものと推定される特定データへのアクセスやExchange操作

2位 Azure ADに対する異常な操作 →下図❷

アカウント乗っ取り後に、管理者権限を取得を試みる異常な操作

3位 Office 365を使った不審なダウンロード →下図❸

4位 Office 365で不審なファイル/フォルダ共有 →下図❹

通常よりも大量のファイルやフォルダを共有するアカウントが存在。データ流出の可能性・危険性がある

5位 Azure ADで冗長アクセスの作成 →下図❺

他のエンティティへの管理者権限の割り当て。攻撃者が企業側の対処に備えて複数のアクセス方法を確立している可能性がある

6位 Teamsへの不審な外部アカウントの追加 →下図❻

Teamsに不審な外部アカウントが追加されている。攻撃者がアカウントを追加した可能性がある

7位 Power Automateを使った不審なフローの作成 →下図❼

通常では考えられないPower Automateフローが作成されている。攻撃者が永続化メカニズムを確立している可能性がある

8位 疑わしいメール転送 →下図➑

永続性を維持する必要のない収集または流出経路として使用されている可能性がある

9位 eDiscoveryに対する異常な検索 →下図➒

ユーザーがeDiscovery検索を作成ないし更新している場合、攻撃者がeDiscovery機能にアクセスし、偵察している可能性がある

10位 SharePointの疑わしい操作 →下図➓

悪意のある活動に関連している恐れのあるSharePointの異常な操作

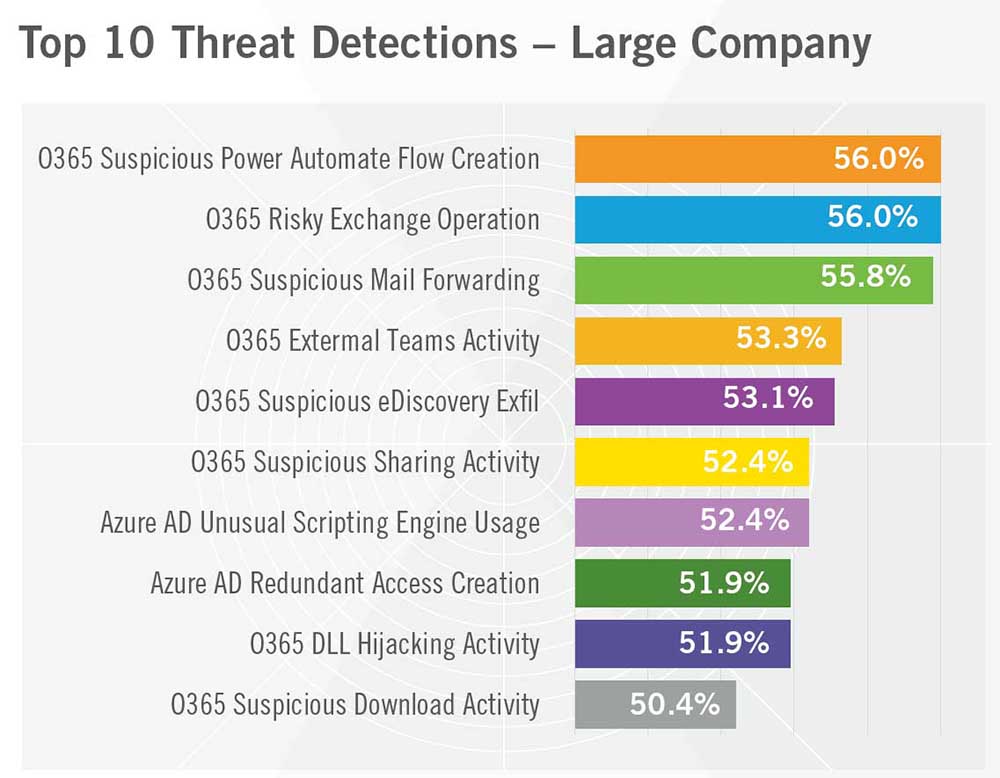

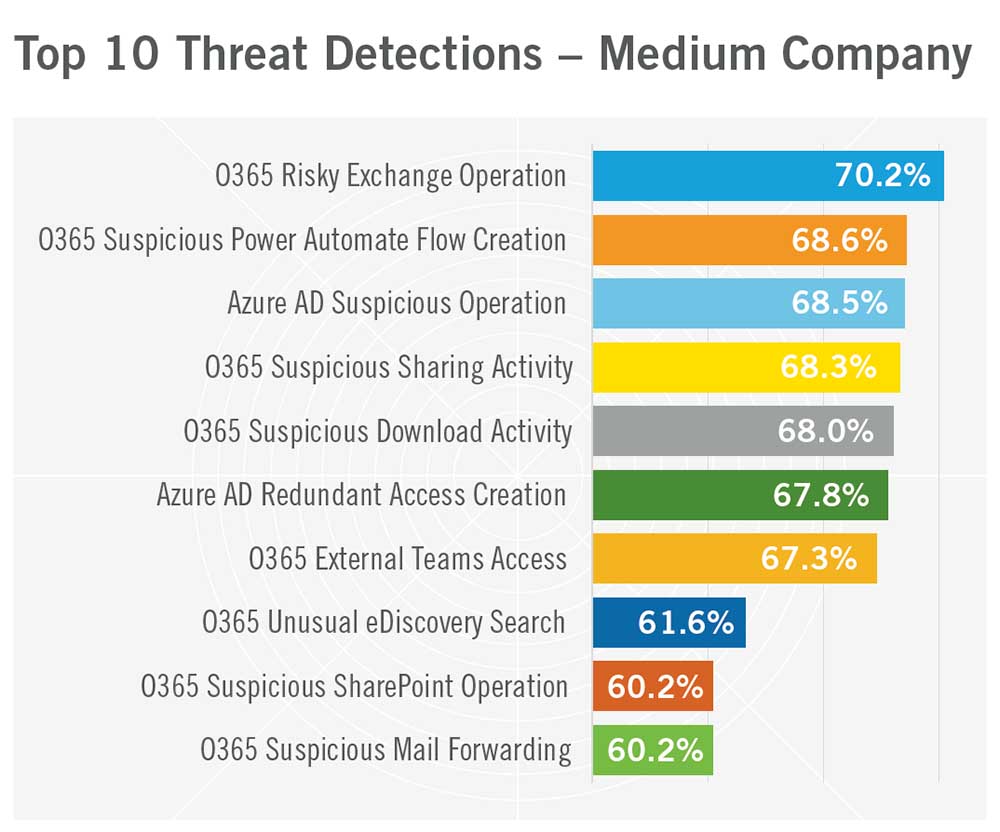

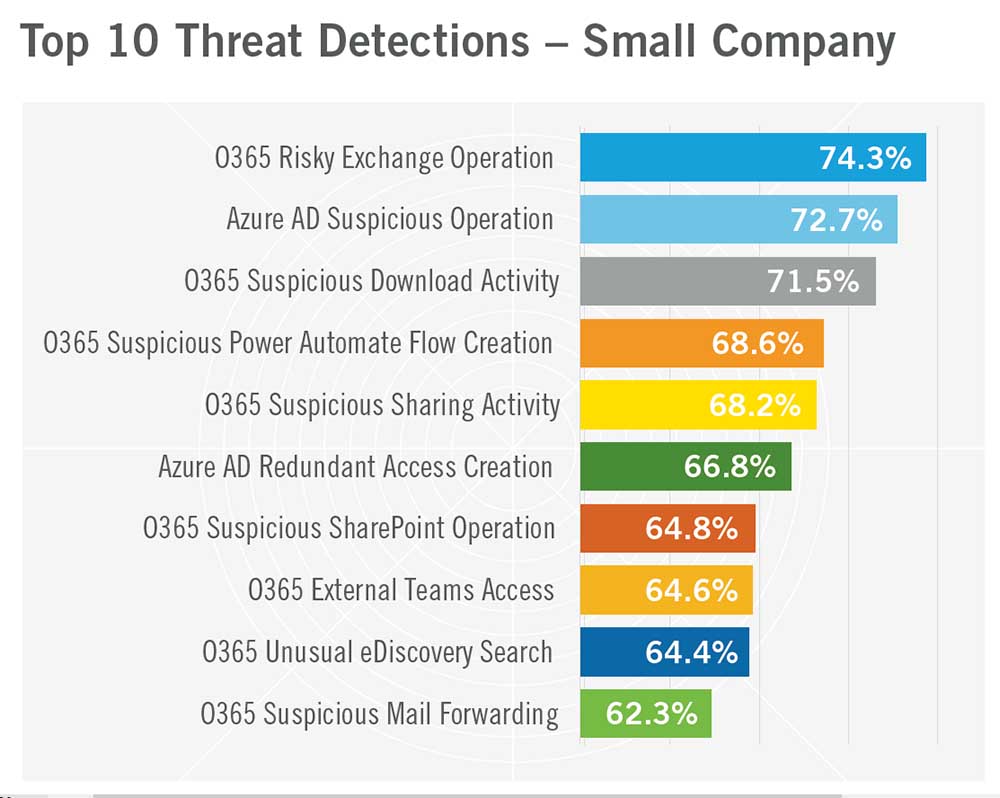

企業規模別の脅威も分析している。ただし、大・中・小の規模の定義はレポートに明記されていない。

同社では、調査レポートを参考に、自社のセキュリティ強化に役立ててほしいとしている。

[i Magazine・IS magazine]