「IBM iユーザー動向調査 2023」の調査報告の第5回は、セキュリティに関する状況・課題意識をご紹介する。

サイバー攻撃が年々悪質化と巧妙さを増し被害が深刻化しているのは、よく知られている。その半面として、2023年はIBM iおよび関連製品の脆弱性が多数報告された年でもあった。i Magazineはそのうち28本を1月~12月に記事化した。月2本以上のペースである(本記事末尾にリスト)。

これは、サイバー攻撃の悪質化も要因の1つだが、IBM i(関連製品)およびPowerがオープンソースを多用しつつあること、ユーザーがIBM i・Powerとオープン系製品を連携・融合させて利用していることも要因として挙げられる。

また、セキュリティ観点では内部犯行へのスコープも見落とすことはできない。

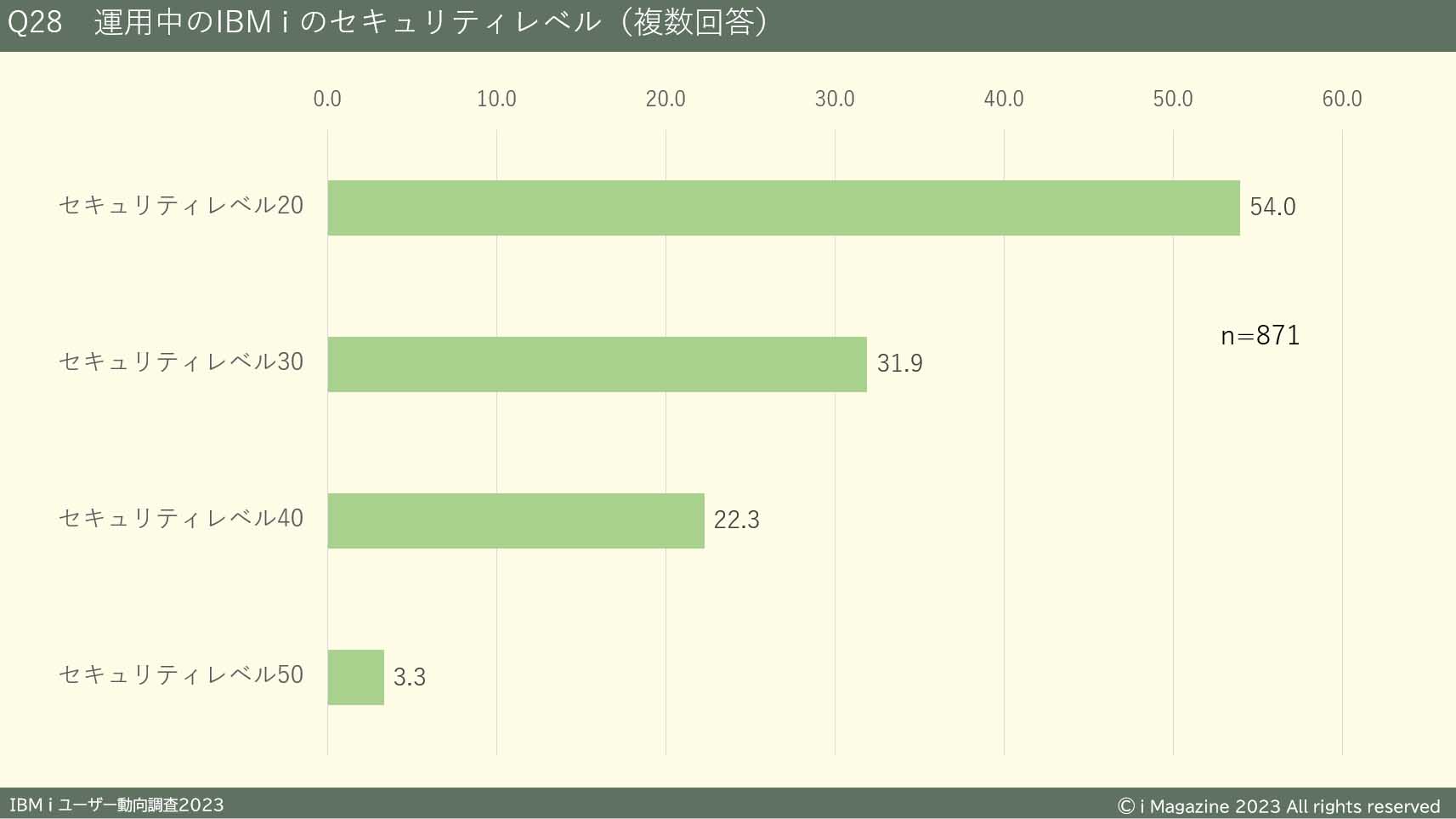

そうした観点から「IBM iユーザー動向調査2023」ではセキュリティについて複数の設問を設けた。1つは「セキュリティレベル」である。

その結果は、

・レベル20:54.0%

・レベル30:31.9%

・レベル40:22.3%

・レベル50: 3.3%

セキュリティレベル別に企業規模をみると、回答者全体の割合と大きな偏差はなかった。レベル20で、売上高1億円未満で3ポイント増(全体0.9%、レベル20=3.9%)、1000億円以上で2.8ポイント減(全体8.0%、レベル20=5.2%)。一方レベル40で、売上高1億円未満で、1.9ポイント増(全体0.9%、レベル40=2.8%)、1000億円以上で5.2ポイント増(全体8.0%、レベル40=13.2%)である。レベル40は売上高500億~1000億円未満で1.4ポイント増なので、強いて言うならば、売上高が500億円以上の企業で、セキュリティレベル40の採用率が高いと言える。

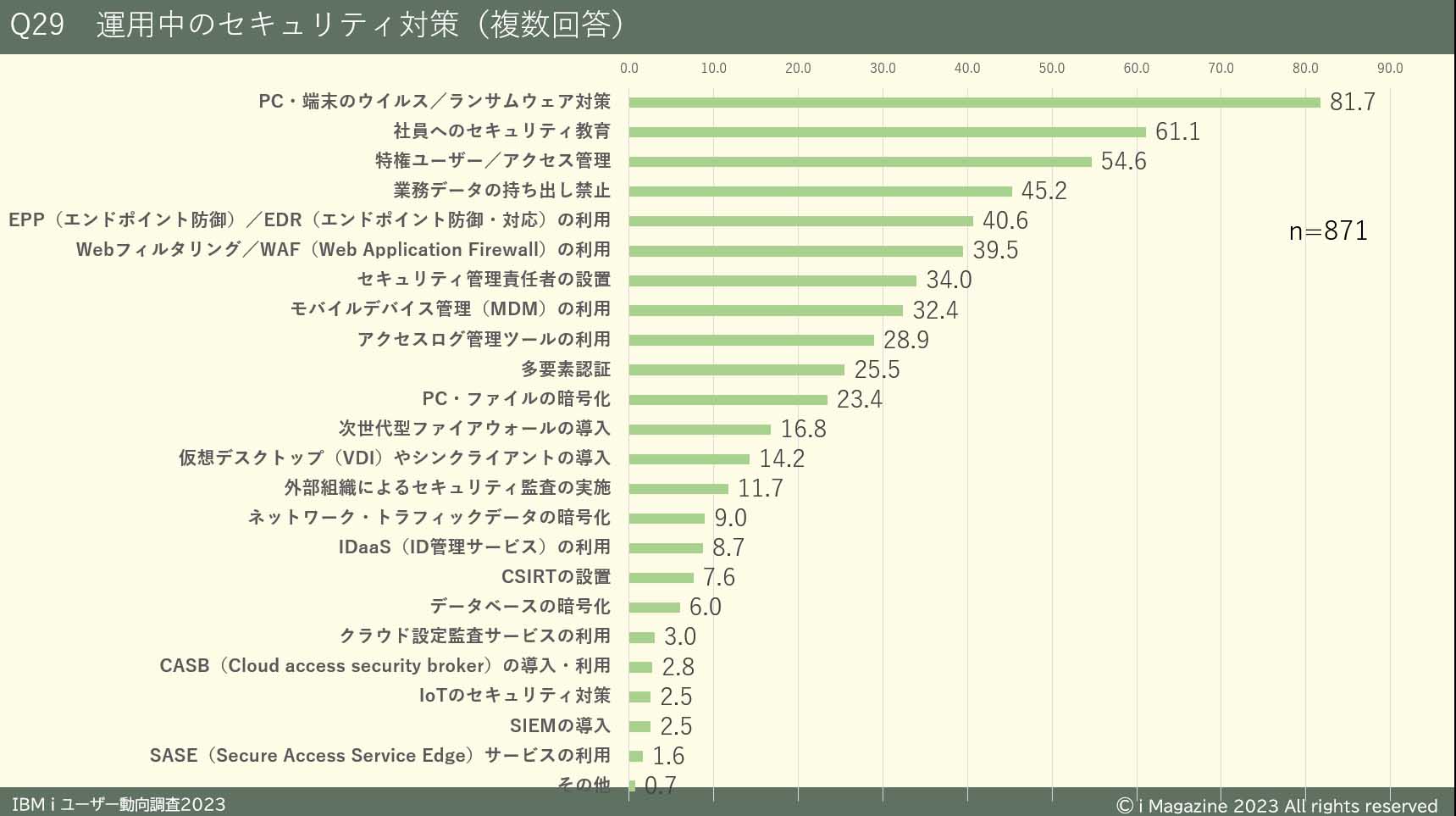

「運用中のセキュリティ対策」のトップ4は前回調査と変わらずだったが、5位に前回調査よりも5.2ポイント増の「EPP/EDRの利用」(40.6%)が入った。

前回調査よりもポイント数の増加が大きかったのは、トップが「多要素認証」で8.9ポイント増(25.5%)、2位「EPP/EDRの利用」、3位「IDaaS」(3.4ポイント増、8.7%)である。

また、比較的最近登場したセキュリティ対策が並ぶ14位「外部組織によるセキュリティ監査の実施」より下位は、いずれも前回調査よりもポイント数を増やした。伝統的なセキュリティ対策は多くの企業で一巡しているものの、昨今のセキュリティ脅威への対処の動きがあるものと見られる。

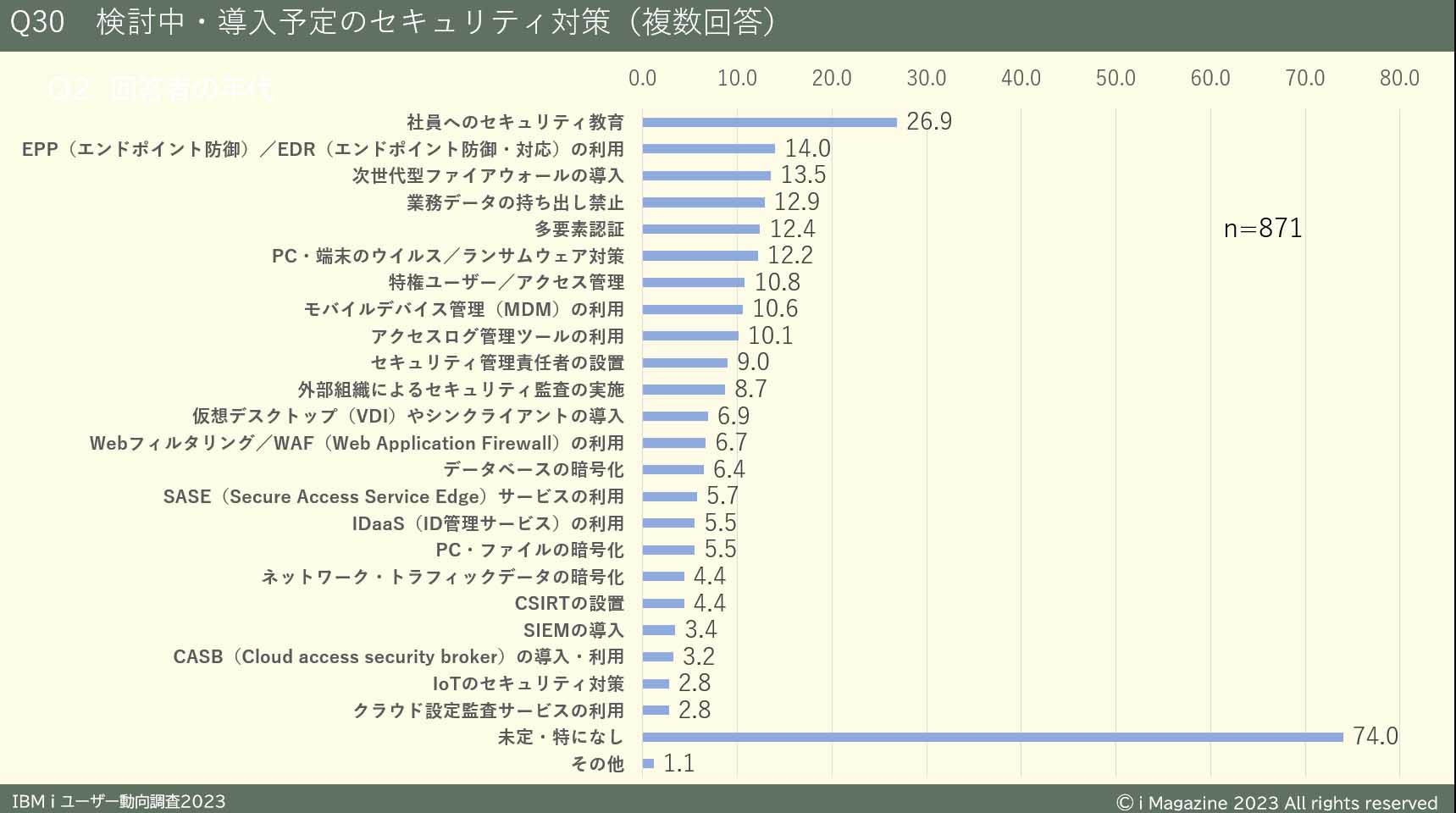

「検討中・導入予定のセキュリティ対策」では、トップの「社員へのセキュリティ教育」のみが3.6ポイント増やした。

最もポイント数の増加が大きかったのは「モバイルデバイス管理(MDM)の利用」で4.1ポイント増(10.6%)、2位は「特権ユーザー/アクセス管理」で3.5ポイント増(10.8%)、3位は「ネットワーク・トラフィックデータの暗号化」で2.4ポイント増(4.4%)だった。

◎ i Magazineがレポートした2023年のIBM i・Power関連の脆弱性記事(28本)

・IBM i Webブラウザ・クライアントに脆弱性、機密情報の閲覧によりOSにアクセスされる恐れ ~IBM Navigator for iでも使用|CVE-2023-47741(12月15日)

・ACSに複数の脆弱性、不適切な権限チェックにより遠隔からコードを実行される恐れ ~バージョン 1.1.9.4以降への移行が必須(12月14日)

・IBM i Merlinに複数の脆弱性 ~DoS攻撃、XSS攻撃、機密情報の取得、フィッシング攻撃などの恐れ、IBMは最新版のインストールを強く推奨(12月12日)

・IBM Administration Runtime Expert for iにCVSSスコア8.4(重要)の脆弱性 ~ローカルユーザーに機密情報を取得される恐れ(12月1日)

・Navigator for iの一部の脆弱性、特権昇格を受ける恐れ ~システム管理機能の「Management Centralに欠陥」とIBM(10月28日)

・IBM i OSに欠陥、特権昇格を受ける恐れがある、とIBMが警告 ~IBM iのIWS関連機能の脆弱性、IWSが非アクティブでも影響を受ける(9月29日)

・OpenSSH for IBM iに4種類の脆弱性 ~特権昇格、DoS攻撃、セキュリティ制限バイパスを受ける恐れ(9月8日)

・IBM Java SDK、IBM Java Runtime for IBM iに「任意のコードを実行される脆弱性」 ~Javaの文字列処理に起因。CVSSスコアは8.1(8月26日)

・IBM Facsimile Support for iに特権昇格を受ける脆弱性 ~CVSSスコアは8.4(重要)と高い危険度レベル(8月11日)

・IBM i上のDNSサーバーに深刻な脆弱性、DoS(サービス拒否)攻撃を受ける恐れ ~この1年間に3度目の脆弱性の指摘(8月6日)

・Db2 Web Query for iに特権昇格の脆弱性、yamlデータによる関数の改ざん ~IBMは修正プログラムの適用を強く推奨(7月18日)

・IBM Performance Tools for iに特権昇格の脆弱性 ~IBM i 7.2~7.5に影響、CVSSスコアは8.4(重要)(7月16日)

・DDMの脆弱性の「技術的詳細」 ~発見したベンダーが公開、IBM公表のCVSSスコアは「異常に低い」とコメント(7月7日)

・DDMアーキテクチャの脆弱性を突き、CLコマンドを実行する恐れ ~IBM i 7.2~7.5に影響(7月1日)

・Power9・Power10のPowerVMに新規の脆弱性 ~HMCが攻撃を受けると、機密情報を取得される恐れ(6月10日)

・IBM i Merlinに複数の脆弱性、セキュリティバイパスの恐れも ~CVSS最高スコアは9.1(緊急)(6月8日)

・Power8・Power9・Power10のPowerVMに脆弱性 ~他LPARへのDoS攻撃やデータ破壊の恐れ、IBMは修正ファームウェアの適用を推奨(6月1日)

・IBM Db2 Web Query for iの脆弱性を再度「警告」 ~IBM Toolbox for JavaのJava文字列処理に起因、IBM i 7.4・7.5で稼働(5月31日)

・IBM i用Javaのセキュリティ機能と暗号機能に欠陥 ~機密情報漏洩の恐れ、とIBM。Java Group PTFの適用を推奨(5月24日)

・Power9・Power10のPowerVMに最高レベルの脆弱性 ~特権昇格の恐れ、IBMは修正版ファームウェアのインストールを強く推奨(5月18日)

・OpenSSL for IBM iに複数の脆弱性、DoS攻撃や機密情報漏洩の恐れ ~IBM i 7.2~7.5の各OSバージョンに影響(5月10日)

・WAS Liberty for IBM iに複数の脆弱性、機密情報の漏洩や特権昇格の恐れ ~IBM i 7.2~7.5の各OSバージョンに影響(5月2日)

・IBM i用のIBM HTTP Serverに複数の脆弱性 ~IBM i 7.2~7.5に影響。HTTPレスポンス分割攻撃やDoS攻撃を受ける恐れ(4月20日)

・複数のIBM i製品で「Log4j バージョン1.x」の脆弱性が発覚 ~Navigator for iやACS、IWS、IASなど。IBMが対処を推奨(4月8日)

・IBM Db2 Web Query for iに脆弱性、IBM Toolbox for JavaのJava文字列処理に起因 ~IBM i 7.3~7.5対応バージョンに影響、CVSSスコアは「警告」(3月30日)

・Power10各モデルに脆弱性、Linuxカーネル内の関数を操作すると機密情報を取得できる ~CVE-2022-3435、ベーススコアは4.3(警告)(2月22日)

・IBM iのWAS Libertyに、HTTPヘッダーインジェクションの脆弱性、IBM i 7.2~7.5に影響 ~さまざまなDoSを受ける恐れ、スコアは最高7.5(重要)(2月2日)

・IBM Navigator for iに複数の脆弱性 ~IBM i 7.3~7.5版、無許可ファイルへのアクセス、SQLインジェクションの実行などが可能に(1月19日)