Log4jの脆弱性に関する主な情報源をまとめた。

◎検証レポート

・NTTデータ先端技術

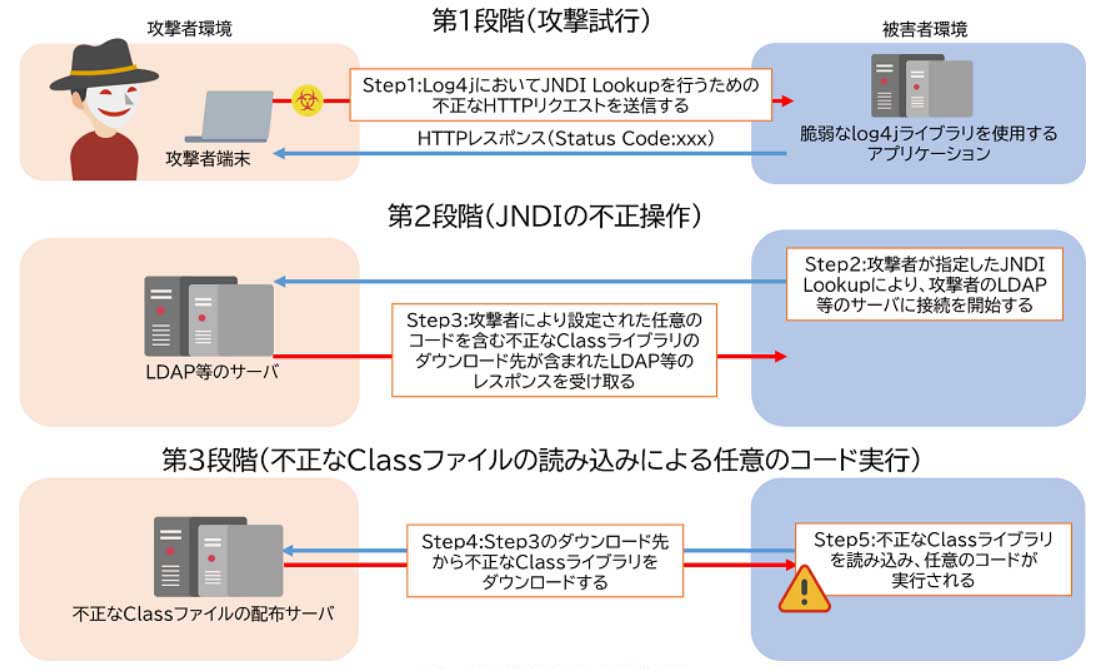

Apache Log4jに存在する RCE 脆弱性(CVE-2021-44228)についての検証レポート

https://www.intellilink.co.jp/column/vulner/2021/121500.aspx

*攻撃から任意コードの実行までを実証した検証レポート(下図)

*「Apache Log4jに関する解説 1.2版」も公開している。https://www.intellilink.co.jp/-/media/ndil/ndil-jp/column/vulner/2021/121500/ApacheLog4j.pdf

◎ITベンダー

・IBM

Critical Severity

https://www.ibm.com/blogs/psirt/category/severity-critical/

・マイクロソフト

Guidance for preventing, detecting, and hunting for CVE-2021-44228 Log4j 2 exploitation

https://www.microsoft.com/security/blog/2021/12/11/guidance-for-preventing-detecting-and-hunting-for-cve-2021-44228-log4j-2-exploitation/#Sentinel

・Amazon Web Services(AWS)

Update for Apache Log4j2 Issue (CVE-2021-44228)

https://aws.amazon.com/security/security-bulletins/AWS-2021-006/?nc1=h_ls

・Google

Apache Log4j 2 Vulnerability

https://cloud.google.com/log4j2-security-advisory

・シスコ

Threat Advisory: Critical Apache Log4j vulnerability being exploited in the wild

https://blog.talosintelligence.com/2021/12/apache-log4j-rce-vulnerability.html

・Oracle

Oracle Security Alert Advisory – CVE-2021-44228

https://www.oracle.com/security-alerts/alert-cve-2021-44228.html

・Dell Technologies

Dell Response to Apache Log4j Remote Code Execution Vulnerability

https://www.dell.com/support/kbdoc/en-us/000194414/dell-response-to-apache-log4j-remote-code-execution-vulnerability?lwp=rt

・HPE(Hewlett Packard Enterprise)

サポートセンター(SUPPORT ALERTS – CUSTOMER NOTICE)

https://support.hpe.com/hpesc/public/docDisplay?docLocale=en_US&docId=a00120086en_us

・Red Hat

RHSB-2021-009 Log4Shell – Remote Code Execution – log4j (CVE-2021-44228)

https://access.redhat.com/security/vulnerabilities/RHSB-2021-009

・VMware

VMware Response to CVE-2021-44228 and CVE-2021-45046

https://kb.vmware.com/s/article/87068

◎政府系セキュリティ機関、CMU CERT/CCなど

・Apache Foundation

Apache Log4j Security Vulnerabilities

https://logging.apache.org/log4j/2.x/security.html

・米国政府 CISA(Cybersecurity and Infrastructure Security Agency:サイバーセキュリティ・インフラストラクチャ安全保障局)

Apache Log4j Vulnerability Guidance

https://www.cisa.gov/uscert/apache-log4j-vulnerability-guidance

*概要、技術詳細、情報源がコンパクトにまとめられている。

・カーネギーメロン大学 CERT/CC

Apache Log4j allows insecure JNDI lookups

https://kb.cert.org/vuls/id/930724

*Log4j脆弱性の影響を受けるソフトウェアリスト https://github.com/cisagov/log4j-affected-db#software-list

*ベンダーインフォメーション(1555社をリスト) https://kb.cert.org/vuls/id/930724#vendor-information

*Log4jスキャンツールの提供、回避方法の紹介などがある

・オランダ政府 Nationaal Cyber Security Centrum

NCSC-NL/log4shell

https://github.com/NCSC-NL/log4shell/tree/main/software

・Royce Williams氏の「Tech Solvency」(ブログ)

Log4Shell log4j vulnerability (CVE-2021-44228 / CVE-2021-45046) – cheat-sheet reference guide

https://www.techsolvency.com/story-so-far/cve-2021-44228-log4j-log4shell/

*膨大なリスト集

・CIS(Center of Internet Security)

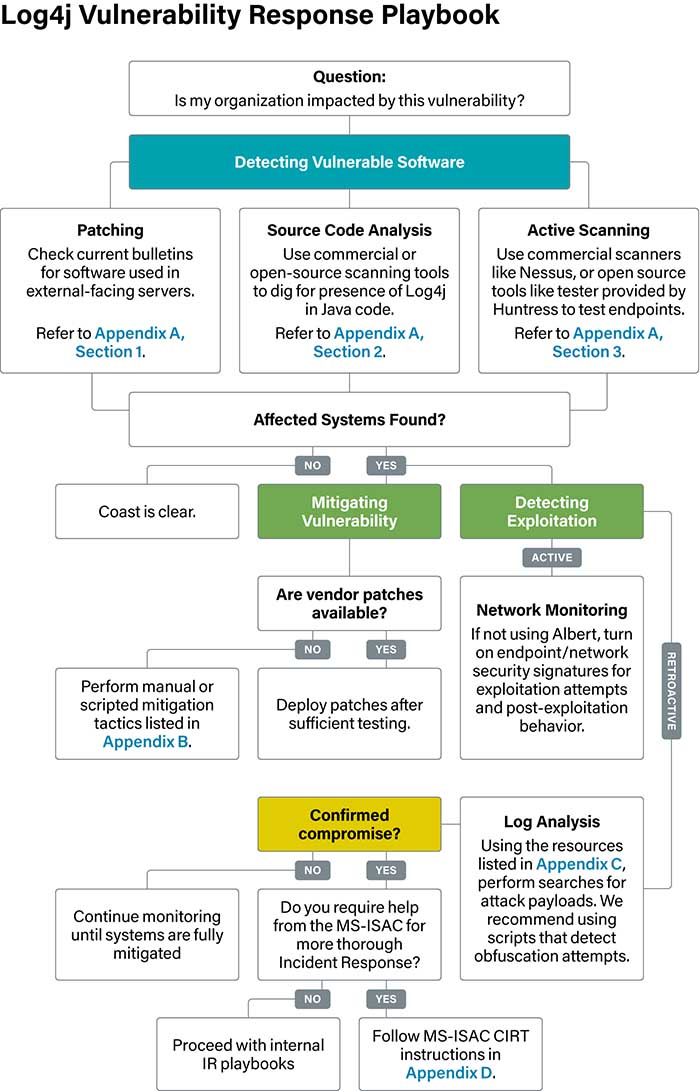

Log4j Zero-Day Vulnerability Response

https://www.cisecurity.org/log4j-zero-day-vulnerability-response/

*MS-ISAC作成の「Log4j脆弱性の発見・対策のためのフローチャート」を紹介している(下図)。

・警察庁

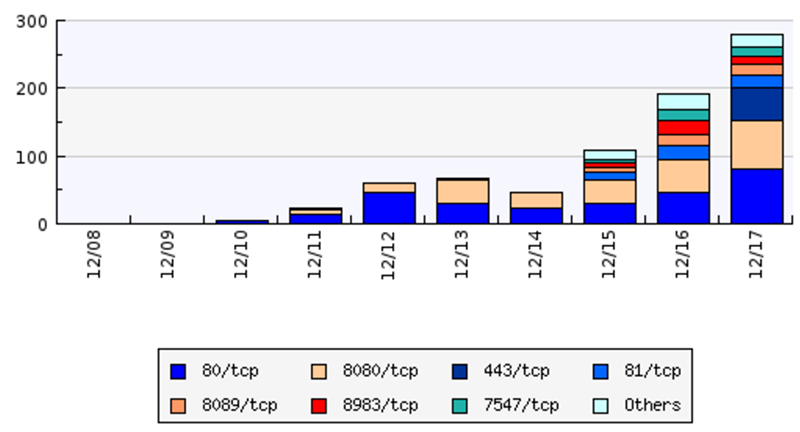

Javaライブラリ「Apache Log4j」の脆弱性(CVE-2021-44228)を標的とした攻撃の観測について(下図)

https://www.npa.go.jp/cyberpolice/important/2021/202112141.html

[i Magazine・IS magazine]