text:河合 淳一 日本IBM

利便性の高いクラウド・コンピューティングは急激な進展を遂げ、この動きは今後も加速すると予想されます。その一方、セキュリティ面での懸念もよく議論されます。企業はクラウドの利用、移行自体を目的化すべきではありませんが、DX推進やコスト削減の手段としては有効活用すべきであり、クラウドのリスクを恐れ過ぎて、そのメリットを活用しないのは適切ではありません。この記事では、クラウドのリスクを理解し、正しく恐れ、正しく利用することを目的とし、昨今の動向にも触れます。

クラウドのモデル定義と選定

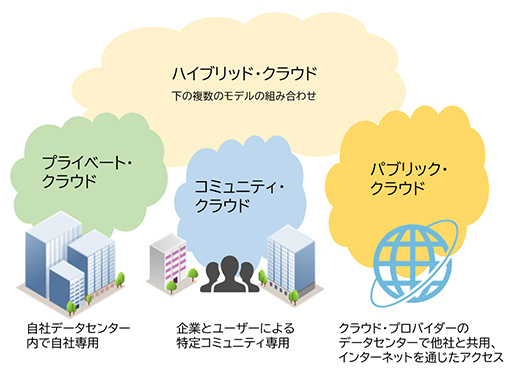

ここでは、NIST(米国立標準技術研究所)のクラウド・コンピューティングの定義[1]を基に、2つの視点でクラウドの種類を概観し、以降の議論のスコープを定めます。

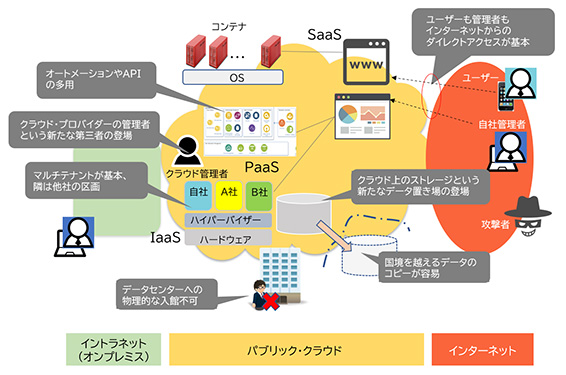

NISTでは、4つの実装モデルと3つのサービス・モデルを定義しています。実装モデルは、プライベート・クラウド、コミュニティ・クラウド、パブリック・クラウド、ハイブリッド・クラウドの4つ、サービス・モデルは、IaaS、PaaS、SaaSの3つです(図表1、図表2)。クラウドを利用する企業側(クラウド・カスタマー)にとって、モデルの選定は大きなアーキテクチャ上の決定です。

以下では、実装モデルとして、最も広く利用され、最もセキュリティ面での考慮点も多いパブリック・クラウドを対象とします。また、IaaS、PaaS、SaaSの各サービス・モデルにおけるセキュリティでは責任共有モデル[2]が採用され、それぞれ、OS以上(IaaS)、ミドルウェア以上(PaaS)、アプリケーションとデータのみ(SaaS)がカスタマーの責任となることに注意します(詳細はサービスや契約による)。

カスタマーはその下の層、たとえばSaaSにおけるOSやミドルウェアの層については、セキュリティ運用責任がない一方で、そのコントロールを失い、プロバイダー任せになります。そして、どのサービス・モデルでも、情報漏洩などの事件の際の法的責任はカスタマー側に残ります。

パブリック・クラウドの特性とリスク、その対策

次に、実装モデルをパブリック・クラウドに限定し、そのリスクを考えます。

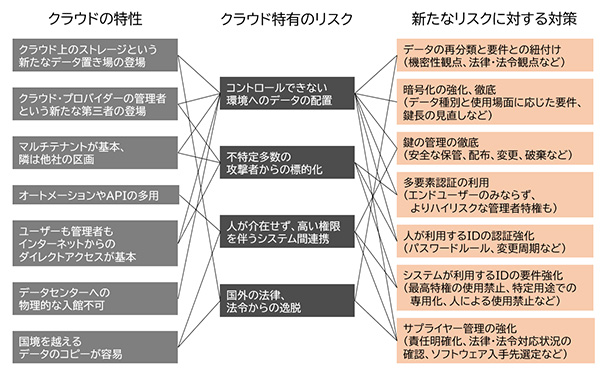

クラウドでも、情報セキュリティの基本は機密性、完全性、可用性の3要素[3]です。そしてパブリック・クラウドは、従来のオンプレミスと同等のリスクも持ち合わせています。たとえば、カスタマー側の内部犯行やマルウェアなどの脅威によるリスクは従来と変わりません。しかし、その特性から生じる新たなリスクもあります(図表3)。

IaaS、PaaS、SaaSのそれぞれの下層はクラウド・プロバイダー管理者という新たな第三者によって運用され、クラウド上のストレージという新たなデータ置き場が登場します。また、クラウドでは、自社と他社の区画が隣り合わせになるマルチテナントが一般的です。このため、オンプレミスと比べて、管理者特権の悪用やハイパーバイザーの脆弱性利用などにより、自社のデータにアクセスされ、機密性や完全性を損なうリスクが高まります。

さらに、VPNを経由せず直接、インターネットからアプリケーションやデータにアクセスされるため、不特定多数の攻撃者の標的になります。一方、データセンターへの物理的なアクセスは許されないため、データ抹消に物理破壊や消磁などの手段が使えず、監査上の制約にもなります。自社データの物理的な場所の特定も難しく、国境を越えてコピーされ得るため、他国の個人情報関連の法律、法令などに逸脱するリスクも高まります。

このような新たなリスクへの対策として、ストレージ上やネットワークを流れるデータの徹底した暗号化や鍵管理の強化、アクセス時の多要素認証の利用、パスワード強化などの技術面のほか、情報漏洩時の賠償責任や国境を越えたデータの移動不可など、プロバイダーとの契約面も重要です(図表4)。

IBMでは、使用中のデータをハードウェア技術で保護するコンフィデンシャル・コンピューティングを利用した「Hyper Protect Crypto Services」[4]や、暗号化したままデータを扱う準同型暗号の環境[5]など、今後のクラウドで期待されるサービスを提供しています。

また、「IBM Security Verify Access」[6]は、クラウドにおけるIDとアクセスの管理で必須となるリスク・ベースのシングル・サインオンや多要素認証、生体認証を端末側で行うFIDO(Fast IDentity Online)の機能などを提供しています。

クラウド利用を想定したポリシーの策定

企業は、自社のセキュリティ・ポリシーがオンプレミスのみを前提としているならば、クラウドの使用も想定し、新たなリスクを考慮したポリシーへの改訂が必要です。機密性やプライバシーの観点でデータの分類や暗号化要件も見直すべきでしょう。事実、IBMの社内セキュリティ・ポリシーも2017年に全面改訂されています。データ種別を考慮せずにパブリック・クラウドに移行することは避けるべきで、利便性とリスクを天秤にかけて、受容できるリスクレベルに基づいたポリシーの制定が必要です。

また、オンプレミス上のアプリケーションにほぼ手を加えずにクラウドに移行する“フォークリフト”や“リフト&シフト”と呼ばれる移行方式にも注意すべきです。クラウドの利便性を享受しにくく、クラウド特有のリスクの想定がないアーキテクチャのままクラウドに移行することは問題です。有名な「The Twelve-Factor App」[7]にある、クラウド・アプリケーションが持つべき特性を理解し、クラウドへの移行自体を目的化させないことが重要です。

クラウド・セキュリティの脅威動向と対策

2017年ごろまでは、自社オンプレミス内のデータをクラウドに預けることを脅威と捉える傾向が強くありました。確かに、パブリック・クラウドでは新たなデータ置き場や第三者が登場することは事実であり、今もそのリスクは存在します。しかし、プロバイダー側の対策によって信頼性が向上し、各種法律・法令への準拠も進んでいます。結果として、ここ数年は、プロバイダー側に起因する脅威は徐々に薄れ、むしろ、カスタマー側に起因する上位層での設定ミスや管理上の問題を注視すべき状況です。

クラウド・セキュリティ団体であるCSA発行のセキュリティ脅威に関する文書[8]でもその傾向が現れており、2017年版に比べて2019年版では、カスタマー責任範疇での設定ミス、IDや鍵の管理不備、内部犯行などがクラウドの脅威の上位にランクインしています。

また、Webアプリケーションの脆弱性傾向をまとめた「OWASP Top 10」[9]では、数年に渡り傾向が変わらず、同じミスが繰り返されている様子が見て取れます。このことからも、カスタマー側でのリテラシー強化、技術面での教育が重要性を増しています。

クラウドを取り巻く技術動向

クラウド技術の根幹をなす仮想化、ストレージ、ネットワークなどの技術は十分に成熟し、そのサービスは安定しています。一方、それらの上で、アプリケーションの開発から運用までを統合するDevOps、そこにセキュリティ要素を取り入れたDevSecOps(図表5)は進化の途上で、移り変わりが多い領域です[10]。また、設計段階や早い段階でのセキュリティ考慮を意味する“Security by Design”や“Shift Left”などのカルチャーの醸成も必要です。従って、トップダウンでの推進と現場の技術面強化の両輪が重要です。

![図表5 DevSecOps(出典:DoD Enterprise DevSecOps Reference Design[11])](https://www.imagazine.co.jp/wp-content/uploads/2021/07/kawai-0005.jpg)

クラウドを取り巻く環境では、無償や安価で利用できるOSS(オープンソース・ソフトウェア)が多用され[12]、各プロバイダーも無償利用枠を設けています。エンジニアはベンダーからの製品情報だけでなく、Qiita[13]などのインターネット上の情報にもアンテナを貼り、自身で手を動かすことが必要です。

Red Hat提供のKubernetesディストリビューションであるOpenShift[14][15]もOSSベースの商用ソフトウェアであり、ソースコードからコンテナイメージをデプロイしてアプリケーションが稼働するまでを一気通貫で行うS2I(Source-to-Image)の機構を持ちます。この中で、root権限でのコンテナ起動などのハイリスクを検知するなど、DevSecOpsの一端を担います。

また、クラウドへのアクセス経路となるネットワークの領域では、従来のデータセンターやオフィス中心の信頼ではなく、データへのアクセスを中心とし、セッションごとの動的なコントロールをベースとしたゼロトラストの考え方が浸透しつつあります。

NISTが2020年にゼロトラストの7つの教義を制定[16]し、その実装技術としてSASE(Secure Access Service Edge)もよく聞かれるようになりました。また、2020年以降、新型コロナウィルスの感染拡大によるリモートワークの急増と共に、情報処理推進機構(IPA)発行の「情報セキュリティ10大脅威」[17]では、内部不正による情報漏洩が順位を上げています。このような背景もゼロトラストの浸透を後押ししています。

情報セキュリティ3要素のうち、可用性の観点では、カオス・エンジニアリングも注目されています。これは「ランダムにわざと障害を起こす」ことで、意図した冗長性が機能することを確証する考え方です。Netflix社がOSSとしてChaos Monkey[18]を公開し、AWSも同様なサービスの提供を開始[19]しました。

DevSecOpsやゼロトラストへの追従を

クラウド、特にパブリック・クラウドの進展の中、企業はクラウドへの移行自体を目的化せず、そのメリットとリスクを理解した利用が重要です。企業はクラウドを前提としてセキュリティ・ポリシーを見直し、データの機密性やプライバシー観点のリスクに応じたクラウド利用・移行方針を策定し、アプリケーションもクラウドの利点を生かし、リスクを考慮した設計をすべきです。

クラウドの基本技術が成熟し、プロバイダー側のセキュリティ対策が進んだ結果、昨今では、カスタマー側起因のセキュリティ脅威が課題です。各企業では、クラウド利用に際してリテラシーやリスクの教育をしっかりと行い、動きの早いDevSecOpsやゼロトラストなどの技術への追従が重要です。

◎参考文献・サイト

[1] NIST SP 800-145 – The NIST Definition of Cloud Computing

[2] AWS責任共有モデル

[3] 情報セキュリティ(Wikipedia)

[4] IBM THINK Blog Japan – デジタル化の促進によるセキュリティー要件の変化とコンフィデンシャル・コンピューティング

[5] IBM Homomorphic Encryption Services

[6] IBM Security Verify Access

[7] The Twelve-Factor App

[8] CSA(Cloud Security Alliance) クラウド重大セキュリティ脅威 – 11の悪質な脅威(2019年版)

[9] OWASP Top 10 (2017年版)

[10] クラウドネイティブセキュリティ入門

[11] DoD Enterprise DevSecOps Reference Design

[12] IBM ProVISOIN [No. 96] – ビジネス変革を支えるオープンソースソフトウェア

[13] Qiita

[14] Red Hat OpenShift

[15] OpenShift徹底活用ガイド

[16] NIST SP 800-207 Zero Trust Architecture

[17] IPA 情報セキュリティ10大脅威 2021

[18] Netflix Chaos Monkey

[19] AWS Fault Injector Simulator

河合 淳一 氏

日本アイ・ビー・エム株式会社

グローバル・テクノロジー・サービス

IGAサービス・マネージメント

シニア・アーキテクト、CISSP、CCSP

TEC-J Steering Committeeメンバー

1995年日本IBM入社。同社社内システムの設計、保守に長く従事、社内事例の紹介も行う。直近10年はセキュリティにフォーカス、セキュリティの上位資格CISSP、CCSPを保持。社内アーキテクチャ研修講師やTEC-J Steering Committeeでワーキンググループ推進リーダーも務める。

*本記事は話し手個人の見解であり、IBMの立場、戦略、意見を代表するものではありません。

当サイトでは、TEC-Jメンバーによる技術解説・コラムなどを掲載しています。

TEC-J技術記事:https://www.imagazine.co.jp/tec-j/

[i Magazine・IS magazine]