ランサムウェアの現状

ランサムウェア(Ransomware)という言葉をご存知でしょうか。ランサム(Ransom)という身代金という言葉とソフトウェア(Software)と組み合わせた造語で、何かを人質にとって身代金を要求するタイプのマルウェア(コンピュータウィルス)の1つです。

システムに侵入してデータを勝手に暗号化し、復号キーを知りたけれをば身代金を払うように要求してきます。サイバー攻撃でいう人質は、企業や組織の中にあるデータです。業務サーバーから侵入し1台が感染するとネットワークを介して被害が拡散していき、気づかないうちに被害が広がってしまいます。そして突然被害が露見し、システム復旧できないという自体に見舞われ、最悪の場合は事業継続が難しくなります。

IBM X-Force IRISの調査によると、2019年を通して破壊的マルウェア攻撃がより頻繁に発生し、広がりをみせています。データを暗号化して元に戻せないようにしたりする種類のランサムウェアは、この破壊的マルウェアの定義に含まれます。破壊的攻撃のコストは平均2億3900万ドルと見込まれ、これはデータ漏洩の平均コストの60倍を超える金額です。また、2018年第4四半期 から2019年第4四半期にかけてのランサムウェアの関与は67%も増加しています(*1)。

さらに別の調査(情報漏えい時に発生するコストに関する調査2020年版)によると、ハッカーによる侵入が発見されるまでにかかる平均日数は280日と算出されています(*2)。

COVID-19禍においてリモートワークが進み、インターネットトラフィックが増え続けている昨今、データはますますランサムウェアの攻撃に晒されるリスクが高まっています。こうした中、80%のサイバーセキュリティ意思決定者は、ランサムウェアによるインシデントに備えた準備活動と、攻撃に備えるための計画を立ていると言われています(*3)。

NISTのフレームワーク

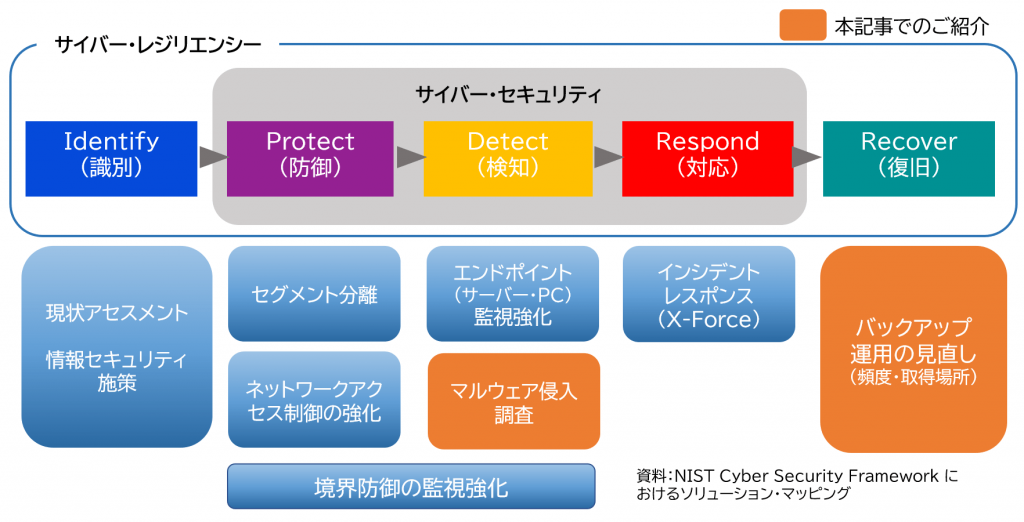

一般的なセキュリティ対策としてNIST(National Institute of Standards & Technology、米国立標準技術研究所)が提唱している「Cyber Security Framework」(CSF)があります(*4)。

このフレームワークでは特定、防御、検知、対応、復旧の5つの“機能”から構成されます。セキュリティ対策として、“特定”と“防御”は既に実施しているものの、感染してしまうというケースが多発しています。特に、ランサムウェアでは、感染しないように、“防御”についての対策に主眼を置きがちです。

しかしながら現在は、防御だけでは間に合いません。これまでは、シグネチャベースの足跡を辿ることが主流でした。感染ファイルに含まれる特定のバイト・シーケンスを見る手法です。

ところが昨今流行っている、いわゆる標的型攻撃でハッカーが利用するマルウェアは、特定の企業向けにカスタマイズされているのでシグネチャベースでは守りきれません。標的型攻撃には汎用的な防御ソフトでの対策、従来型の“防御”では太刀打ちできなくなってきているのです。ここでは、万が一、ランサムウェアに感染してしまった場合の“検知”と、“対応”“復旧”について考えてみたいと思います(図表1)。

図表1 一般的なセキュリティ対策における本内容の位置づけ(NISTのフレームワーク)

ランサムウェア対策の落とし穴

先ほど、80%の企業が既に対策を講じていると言いました。この記事を読まれている方の中にも、既に対策を講じているから大丈夫と考えておられる方がいるかもしれません。実際、「ランサムウェア対策のために定期的に本番データをバックアップしている」「狙われやすいシステムでは一部でなく、管理している全部のデータをバックアップしている」、さらには「OS領域含めたバックアップも実施している」「対策は万全」という方は多いのではないでしょうか。しかし、これには落とし穴があります。たとえば、次のような可能性があります。

ケース(1)バックアップデータもネットワークに接続していたため、バックアップしていたデータもランサムウェアに感染してしまった。ハイセキュリティ・エリアの端末は守られているが、工場や生産ラインの端末で感染してしまっていた。

ケース(2)ランサムウェアに気づくのが遅れて感染が広がり、バックアップ先からデータを復旧し、ログを適用し、本番業務で使えるようにするまで、復旧時間が長期化してしまう。しかも気づくのが遅れるほど、復旧時間が長引いてしまう。

ケース(3)本番データが増えてきているので、本来ならバックアップの世代や頻度を増やすところだが、用意できるバックアップ用のリソース(ストレージ)が限られているので、バックアップの世代を1日に1回や1週間に1回しかとっていない。限られた世代のバックアップに限定しているケースが一般的で、結果として、感染直前の時点に戻れない。最悪のケースではデータ損失してしまう。

ランサムウェア対応ソリューション

上記のようなケースを防ぐには、バックアップデータを感染から徹底的に守ること、バックアップの頻度は増やしてもストレージ容量は抑制すること、ランサムウェア感染は早期に発見すること、の3点が大事です。

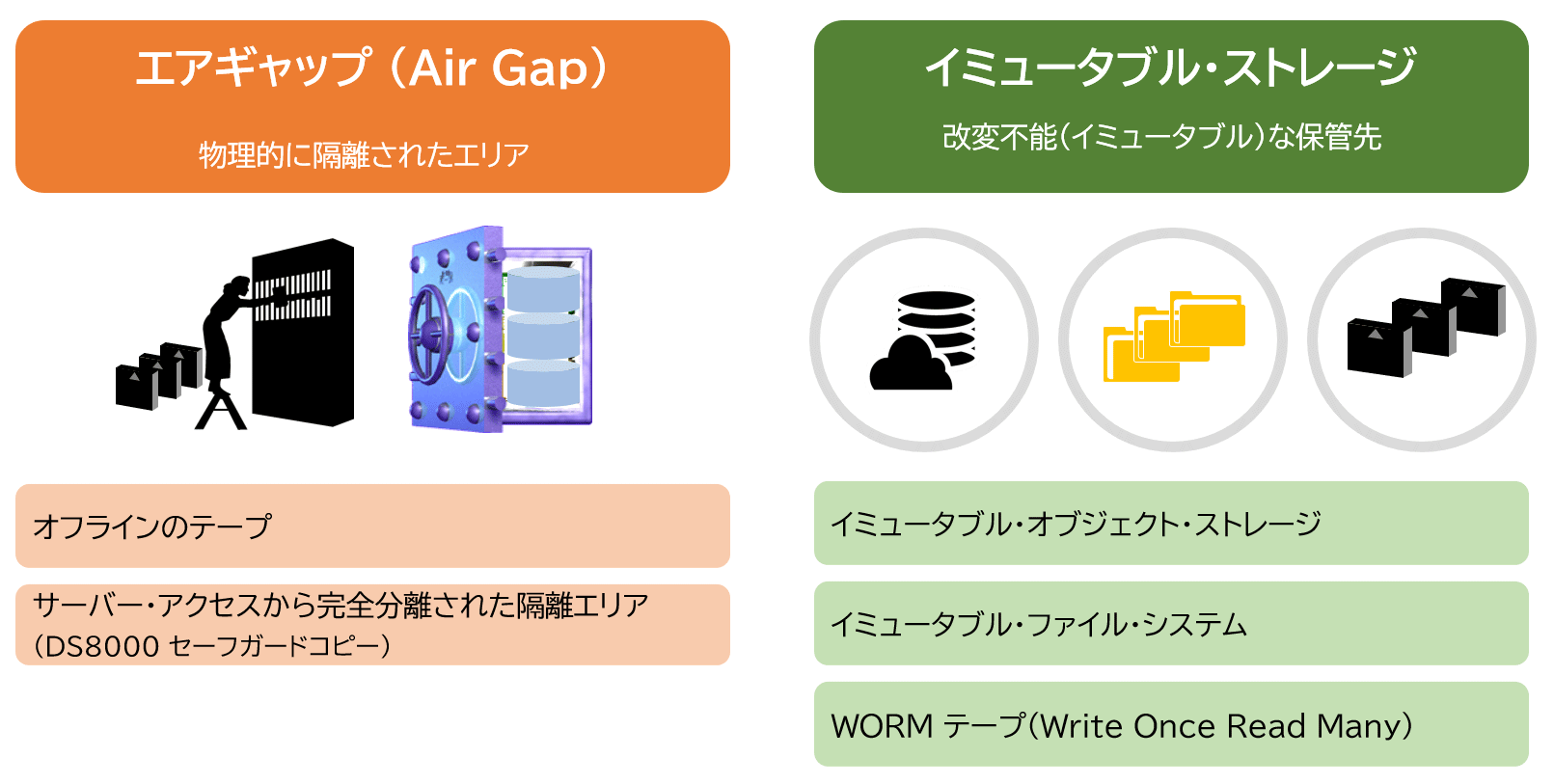

まず1点目、バックアップデータを徹底的に守るという観点では、「エアギャップ」という概念があります。エアギャップとは、物理的に隔離されたエリアを作ることです。ランサムウェアはディスク(ファイル・システム)としてアクセス可能なすべてのデータを攻撃対象としてくるので、物理的に攻撃できなくする状態を作ります。

このエアギャップを作る方法として代表的なのは、テープ装置です。テープ装置では、テープライブラリから外部に取り出し棚保管もできますし、テープカートリッジをWORM設定(Write Once Read Many)して、Readは複数できてもWriteは1度きりしかできない状態を作ることができます(図表2)。また大容量データを保管できるオブジェクトストレージ(IBM Cloud Object Storage:ICOS)でもイミュータブル(Immutable:改変不能) な設定が可能なので、同じような状態を作ることができます。

図表2 安全な保管先は「エアギャップ」と「イミュータブル」

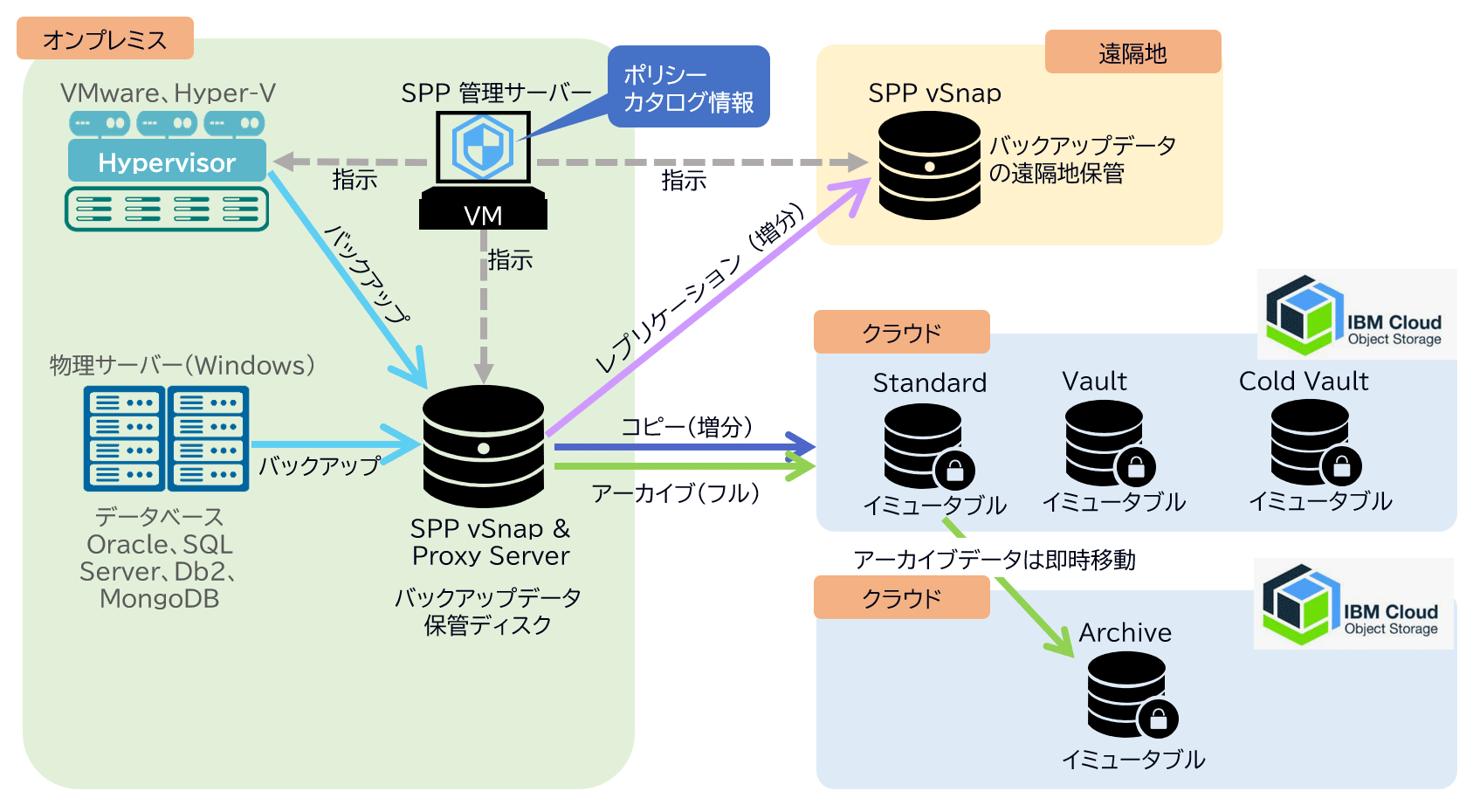

さらに、バックアップソフト(IBM Spectrum Protect Plus、以下SPP)と組み合わせてICOS Immutableを使うと、安全なデータ保管に加えて、早めにランサムウエアに感染した可能性があることに気づくことができるようになります。SPPPの統計情報を基に、バックアップ状況をモニターし、バックアップファイル数や容量の急激な増加、重複排除率の大幅な現象など異常として検知するためです(図表3)。

図表3 IBM Cloud Object Storage イミュータブルへのバックアップ

ローカルのバックアップ・データを災対サイトやクラウドに複製し、ランサムウェア被害に備える

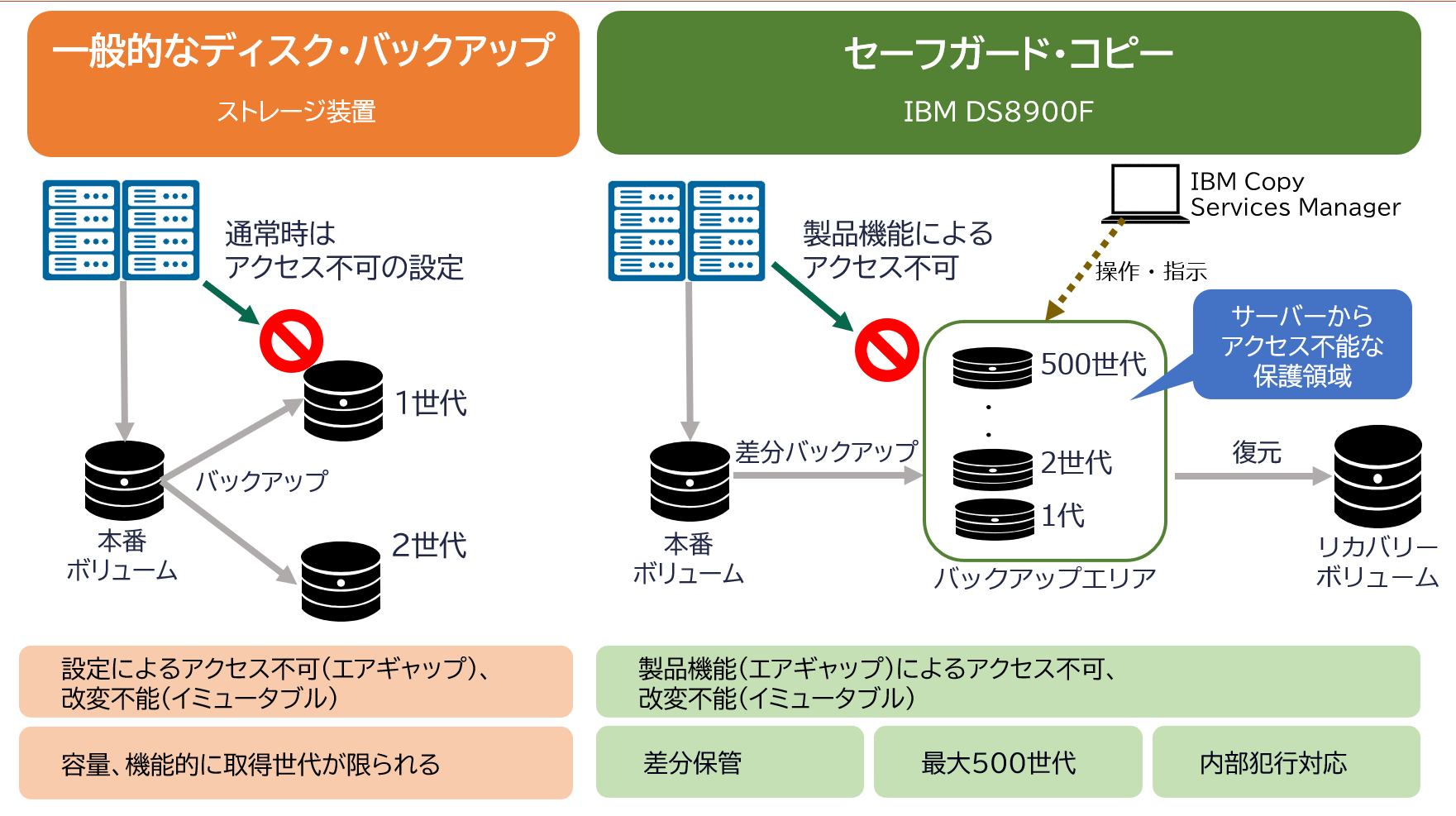

最後に、バックアップ頻度を増やしつつ、ストレージ容量を抑制する方法として、業界初のエンタープライズディスクの機能で、外部からアクセスできないエリアにエアギャップを作り、さらにバックアップ容量も差分のみ消費する「DS8000セーフガードコピー」というものがあります。これは筐体内で分離状態を用意し、管理の観点で内部犯行にも備えています(図表4)。このような高機能ディスクが1台でもあると安心ですね。

図表4 ディスクでのエアギャップ、可変不可への対応

まとめ

最後まで読んでいただき、ありがとうございました。ご存じのとおり、ランサムウェアによる攻撃は日々進化しています。今回ご紹介したランサムウェア対応におけるバックアップの重要性(バックアップデータをアクセスできない状態にしておくこと、暗号化しておくこと)については、2020年9月に米国CISA(Cybersecurity & Infrastructure Security Agency)とMS-ISA(Multi-State Information Sharing and Analysis Center)が共同で出したランサムウェアガイドの中でも紹介されています(*5)。

万が一、企業組織のデータが危険にさらされたときのリスクを鑑み、これを機会に安全にリカバリーできるデータ保護の仕組みを、今一度見直されてみてはいかがでしょうか。

参考リンク:

(*1)IBM X-Force 脅威インテリジェンス・インデックス2020

(*2)「情報漏えい時に発生するコストに関する調査2020年版」

(*4)NIST Cybersecurity Framework Version 1.1(原文, 2018年04月)

独立行政法人 情報処理推進機構/IPA Cybersecurity Framework Version 1.1(頁対訳, 2018年4月)

(*5)CISA and MS-ISAC Release Ransomware Guide

著者

竹田 千恵 氏

日本アイ・ビー・エム株式会社

システム事業本部. ソリューション事業部

シニアI Tスペシャリスト

TEC-J Steering Committeeのメンバー

(本記事の内容は竹田氏個人の見解であり、必ずしもIBMの立場、戦略、意見を代表するものではありません)

当サイトでは、TEC-Jメンバーによる技術解説・コラムを掲載しています。

TEC-J技術記事:https://www.imagazine.co.jp/tec-j/

[i Magazine・IS magazine]